Hirdetés

- Szünetmentes tápegységek (UPS)

- Milyen TV-t vegyek?

- NVIDIA GeForce RTX 5080 / 5090 (GB203 / 202)

- Gaming notebook topik

- Projektor topic

- Az SK Hynix elárulta, hogy meddig nem lesz elég memória

- Azonnali alaplapos kérdések órája

- HiFi műszaki szemmel - sztereó hangrendszerek

- Milyen széket vegyek?

- Pánik a memóriapiacon

-

PROHARDVER!

OpenWrt topic

Új hozzászólás Aktív témák

-

Sziasztok!

Router (igazából AP-ként üzemel) csere a terv.

Cudy WR3000s (a fehér) lenne jó ár/értékben, de ehhez nincs openWRT egyelőre.

A Cudy WR3000-hez van, de árban kb. ua., HW-ban viszont gyengébb kicsit.

Várható, hogy lesz majd FW a Cudy WR3000s-hez is? Illetve valaki használ ilyet? Mennyire hajlamosak a "hazatelefonálásra", mert ha nem indokolt, akkor nem erőltetem rá az openWRT-t, nem használom ki.

-

-

deen04

tag

Ha be vpn-ezek a hálózatba, akkor elérem.

-

deen04

tag

Sziasztok!

Egy tp-link 740 OpenWrt-t csatlakoztattam WDS-el egy Archer C7 gyári fw routerhez. A WDS tökéletesen működik, de az Archer felől nem érem el a 740es config felületét. A beállítást ez alapján végeztem el: link

Mit kellene még beállítanom, hogy lássam a másik routert?Köszönöm!

-

yodee_

őstag

válasz

xabolcs

#20593

üzenetére

xabolcs

#20593

üzenetére

Nekem ennyi lenne a lényeg, a csomagok a tárolón vannak, nem kell net. Ja, és ezek nélkül nem is lesz

opkg install atc-mik-r11e_lte6_2023-08-27-0.1_all.ipkluci-app-3ginfo-lite_1.0.60-20231204_all.ipkluci-proto-atc_20230813-0.2_all.ipksms-tool_2022-03-21-f07699ab-1_x86_64.ipkValamint ezen kívül van egy szkriptem ami maximalizálja a tárhelyet a 16 gigás SD-n:

./root/stuffs/resize.shUtóbbinak már kell net, így azt tenném a végére.

-

xabolcs

őstag

válasz

yodee_

#20592

üzenetére

yodee_

#20592

üzenetére

Ha engedelyezve lenne, akkor meg lehetne oldani, igen!

Mondjuk az elso indulaskor nem hiszem, hogy van mar internet, hogy a fuggosegeket is tudja telepiteni.A forumtarsak inkabb konfiguraciora hasznaljak.

En peldaul csinalnek fo router konfigot, mesh node konfigot meg sima ap konfigot ... de hat kinek mi tetszik, s milyen igenyei vannak.

Visszaterve a firmware-selector-ra: ha sajat magad uzemelteted, akkor engedelyezheted, de egyebkent sajat uzemeltetesnel egyszerubb magat az imagebuilder-t hasznalni. Ott is nagyszeruen mukodik!

-

yodee_

őstag

Sziasztok!

Segítséget kérnék firmware-selector-ral kapcsolatban. Amikor beillesztem a számomra szükséges csomagok listáját után van egy opció, névszerint "Futtatandó Script első bootolásnál (uci-defaults)". Ez egészen pontosan mire használható? Teszem azt megoldható vele, hogy a

/root/Stuffsmappában található.ipkcsomagokat telepítse, és lefutasson egy.shszkriptet?Köszönöm

-

mexel

veterán

Köszi, most megy így, marad így sztem. Egyelőre csak egy eszköznek kell netet osszon, azt megteszi jelenleg. Nem egészen így akartam és azt sem sejtem mi volt a nyűgje hogy 2 napig összevissza működött, de most éppen teszi a dolgát. Majd keresek otthon más céleszközt erre, csak itt nincs más.

-

Archttila

veterán

Archer C7 tulajoknak: OpenWRT 24.10 RC2 felett eldobja a 23.xx.x IPv4 PPPoE software flow offload workaround-ot. [link]

Most szivtam vele egy órát

-

mexel

veterán

töröltem a temp tartalmát és most be tudok lépni a luci felületre. Itt vissza tudom állítani a gyári fw-t? Nem vágott verzióm van hanem a boot-os, azt tudom letölteni.

Illetve nekem az is jó ha mrad, mert ha a felületre be tudok lépni az már oké, be tudom kapcsolni a wifit ami eddig nem volt.

Tulajdonképpen a routerből egy wifi jel erősítőt szeretnék csinálni ha lehet.

Van a fő UPC (voda) router ami ostja a netet ennek a routernek. Azt szeretném hogy simán adjon wifit tovább ha lehetséges, mert kellene ott egy wifis eszközt üzemeltetni -

mexel

veterán

Ha jól látom ssh-n OpenWrt18.06.7 van rajta.

eddig megvagyok, innen tudna valaki segíteni hogyvagy a Luci-val be tudjak lépni vagy feltenni a gyári fw-t a 740N-re, mit kellene csinálnom? -

Norbi.Sz

senior tag

Sziasztok! OpenWRT alatt hol tudom megnézni, hogy adott hónapban mennyi a bejövő adatforgalmam? Van erre esetleg valamiféle kiegészítő csomag, ami tudja ezt figyelni?

THX -

mexel

veterán

Sajna a router viszont a laptopnak nem mindig ír ip-t, defaukt Gateway pedig kb ilyen:

fe80::62e3:27ff:fe74:e4ff%42Szerk hopp, bejöött a LUCI egy pillanatra

Aztán ezt írja:

/usr/lib/lua/luci/dispatcher.lua:618: bad argument #1 to 'pairs' (table expected, got nil) stack traceback: [C]: in function 'pairs' /usr/lib/lua/luci/dispatcher.lua:618: in function 'createtree' /usr/lib/lua/luci/dispatcher.lua:266: in function 'dispatch' /usr/lib/lua/luci/dispatcher.lua:127: in function </usr/lib/lua/luci/dispatcher.lua:126> -

mexel

veterán

A UPC router oszt IP-t a 740N-nek, és írja is hogy OpenWrt a neve az eszköznek, sebesség 100Mbps. Szóval ott van a hálózaton. De nem tudom elérni sehogy , nem látom a webes felületet sem. Mit csinálok rosszul?

-

mexel

veterán

Közben megtaláltam a dobozt, és anno leírtam hogy Openwrt van a routeren, és a Pass is fel van írva.

Már csak az lenne a kérdés, hogyan tudok elérni egy ilyen routert? ( sajna nem foglalkoztam azóta sem openwrt-vel, nyilbván elkezdek utánaolvasgatni de már csak 1-2 napot vagyok itt, utána tárgytalan lesz, veszek inkább másik routert időhiány miatt) -

mexel

veterán

Sziasztok! HA minden igaz ( itt a régi hsz-emből úgy tűnik) hogy egy régi TP link WR740N routerre feltetem az Openwrt-t. Egy ideje állt, de bekapcsoltam és a upc router után kötve volt használva, még osztotta a netet ahogy kell. De sehogyan sem tudtam elérni. Most reseteltem és már csak összecvissza osztja a netet, vannak oldalak amik mennek vannak amik nem. De a felületet nem tudom elérni sehogyan. Hogyan tudnék belépni és esetleg a régi origi rendszert feltenni, vagy ezt használni? Sehogy sem sikerül

-

alex73

tag

válasz

xabolcs

#20568

üzenetére

xabolcs

#20568

üzenetére

Köszönöm! Itthon majdnem minden wifi-n lóg. Nincs be kábelezve semmi túl nagy rombolás lett volna de . Sajna az 1db port azért kevés lesz. A digis eszköz bridge módban van az asus router osztja a netet a Qnap NAS felé. A többi wifi jelet kap de szeretnék egy NVR-t be állitani ip kamerákkal. Gondolom igy ez bukta switch-et külön nem vennék.

Igy akkor kell valami jó router.

Pl [ asus v synologic v llnksys stb ]

De az egy másik topik témája lesz. -

xabolcs

őstag

válasz

alex73

#20567

üzenetére

alex73

#20567

üzenetére

Ha megfelel, hogy csak 1 LAN portja van (pl. van switched, ami tovabb osztja), akkor ennel kevesebb mokolast igenylo eszkozt nem talalsz a piacon!

Nem tudom, hogy vegul sikerul-e rendelned, de januarra varjak a masodik adag gyartast.

-

alex73

tag

Router vásárlás elött állok az asus RtAc66u Eszközöm döglődik.

Router vásárlás elött állok az asus RtAc66u Eszközöm döglődik.

https://www.aliexpress.com/item/1005007795779282.htm

Valamiinnét ezt má tesztelte

ezt érdemes lehet a mostani helyett? Vagy sokat kell mokolni mert akkorinkáb keresek mást. Így 5 x felett nincs hozzá energiám.

Köszi -

skippper

senior tag

válasz

skippper

#20565

üzenetére

skippper

#20565

üzenetére

Egy dolog kimaradt - két fő prioritásom van, amit szem előtt tartok -> lagspikeok elkerülése kompetitív játékok alatt (az, hogy 5 vagy 6ms a latency nem érdekel, de ne legyenek spikeok benne, amennyire meg tudom oldani), a másik pedig az alapvető biztonság (nem kell atombunker, de a "szomszédhoz könnyebb legyen betörni")

-

skippper

senior tag

Sziasztok!

Két konfiguráció között vacilálok:

- ISP PPPoE-t csinál, statikus IP-vel, DHCP kikapcsolva, OpenWRT DMZ-ben, minden mást az OpenWRT kezel.

- ISP bridge módban van, OpenWRT kezel PPPoE-t isVan-e érdemben különbség ez a két konfiguráció között? Gyakorlati szempontból érdekelne (double NAT által okozott ~0.5ms latency pl. gyakorlatilag nem zavar), biztonsági szempontok leginkább.

Az ok ami miatt keresek alternatívát arra, hogy OpenWRT csináljon mindent az az, hogy egy x86 háziszerveren van az OpenWRT KVM imageben és csinál emellett sok minden mást is a gép, így a PPPoE és SQM mellett már előfordul, hogy 100% cpu terhelést látok (főként ha P2P forgalom van, ami közelíti a link nagyságát -> 700-800mbps)

-

Kenderice

senior tag

Sziasztok.

Kis segítség kellene.

Gargoyle rendszert szeretnék használni mini PC-n.

Feltelepítettem, működik rendesen de a transmission torrent klienst nem tudom telepíteni.

A következő hibát írja ki:

"ERROR: Dependency libatomic1 of package transmission-cli cannot be found, try updating your package lists"A gargoyle fórumon nem tudnak segíteni, hátha itt tud valaki.

Mondjuk más torrent kliens is jó lenne, nem ragaszkodok a transmissionhoz.

Csak legyen webui felülete.Köszönöm.

-

attilav2

őstag

válasz

devast

#20558

üzenetére

devast

#20558

üzenetére

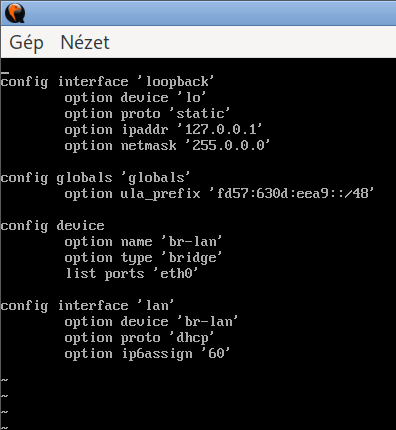

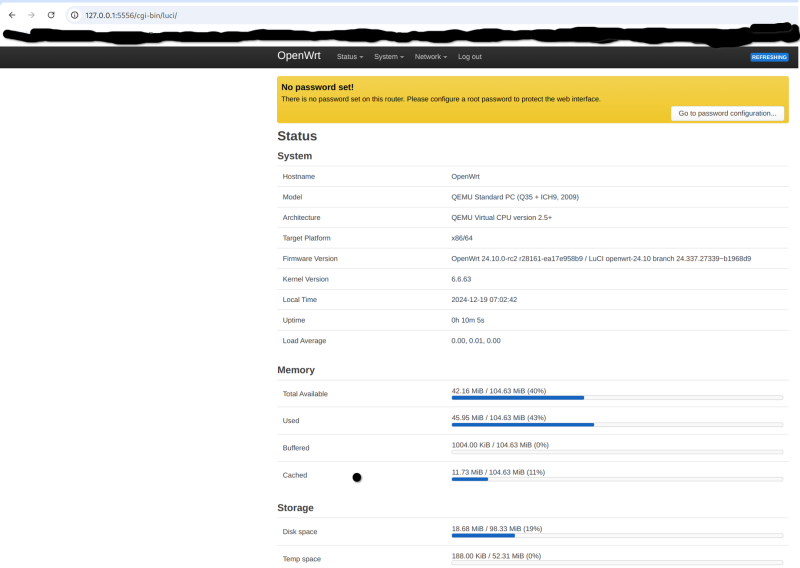

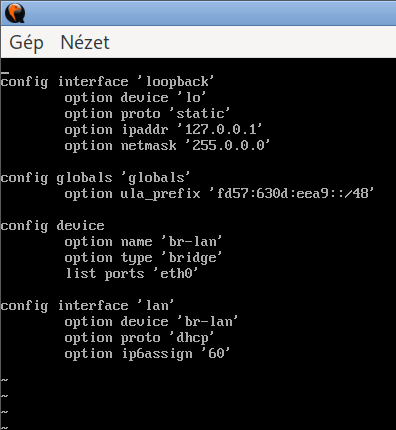

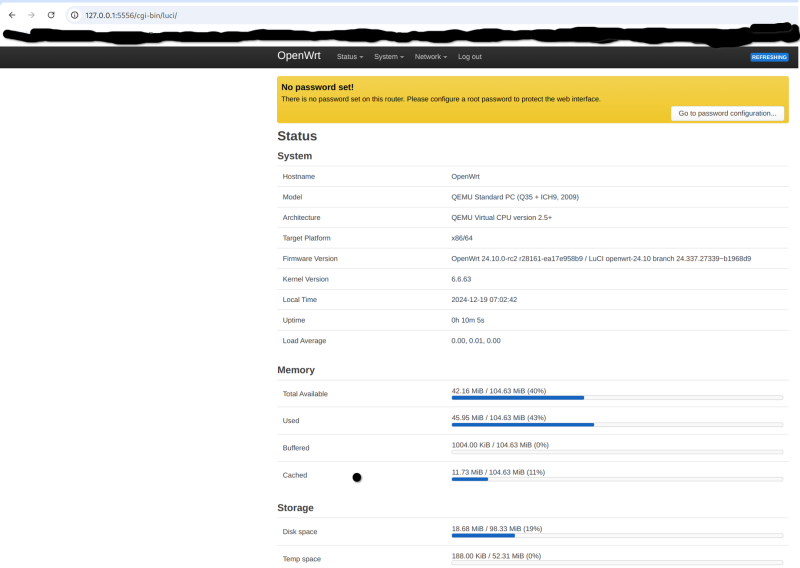

Sikerült qemu alatt felélesztenem a 24.10-rc2 x86_64 image-t. Ez alapján

Itt két parncs van kétféle port forwarddal, az egyik az ssh-t teszi elérhetővé a host felé, a másik meg a lucit.

Itt két parncs van kétféle port forwarddal, az egyik az ssh-t teszi elérhetővé a host felé, a másik meg a lucit.

A hálózati beállítást(/etc/config/network) így kellett megváltoztatni hogy a host felé elérhető legyen:

-

LaySoft

tag

válasz

vargalex

#20559

üzenetére

vargalex

#20559

üzenetére

Itt teljes firewall config:

config defaults

option syn_flood '1'

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

config zone

option name 'lan'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'ACCEPT'

list network 'lan'

config zone

option name 'wan'

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

option masq '1'

option mtu_fix '1'

list network 'wan'

list network 'wan6'

list network 'LTE'

list network 'wwan'

config forwarding

option src 'lan'

option dest 'wan'

config rule

option name 'Allow-DHCP-Renew'

option src 'wan'

option proto 'udp'

option dest_port '68'

option target 'ACCEPT'

option family 'ipv4'

config rule

option name 'Allow-Ping'

option src 'wan'

option proto 'icmp'

option icmp_type 'echo-request'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-IGMP'

option src 'wan'

option proto 'igmp'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-DHCPv6'

option src 'wan'

option proto 'udp'

option dest_port '546'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-MLD'

option src 'wan'

option proto 'icmp'

option src_ip 'fe80::/10'

list icmp_type '130/0'

list icmp_type '131/0'

list icmp_type '132/0'

list icmp_type '143/0'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Input'

option src 'wan'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

list icmp_type 'router-solicitation'

list icmp_type 'neighbour-solicitation'

list icmp_type 'router-advertisement'

list icmp_type 'neighbour-advertisement'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Forward'

option src 'wan'

option dest '*'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-IPSec-ESP'

option src 'wan'

option dest 'lan'

option proto 'esp'

option target 'ACCEPT'

config rule

option name 'Allow-ISAKMP'

option src 'wan'

option dest 'lan'

option dest_port '500'

option proto 'udp'

option target 'ACCEPT'

config rule

option name 'LUCI'

list proto 'tcp'

option src 'wan'

option dest_port '80'

option target 'ACCEPT'

config rule

option name 'SSH'

list proto 'tcp'

option src 'wan'

option dest_port '22'

option target 'ACCEPT'

config redirect

option dest 'lan'

option target 'DNAT'

option name 'VOIP'

list proto 'tcp'

option src 'wan'

option src_dport '7777'

option dest_ip '192.168.33.127'

option dest_port '80'

option ipset 'lufika'

config ipset

option name 'lufika'

option family 'ipv4'

list entry '1.2.3.4'

list match 'src_ip' -

vargalex

Topikgazda

válasz

LaySoft

#20557

üzenetére

LaySoft

#20557

üzenetére

Ránézésre jónak tűnt, de azért kipróbáltam. Ennek így rendben működnie kell. Bemásolod esetleg a teljes tűzfal config-ot? Lehet, hogy valami másik szabály már engedélyezi minden IP-ről.

Esetleg nincs a WAN zónád forward-ja ACCEPT-re rakva?Milyen verziójú OpenWrt? És 23.05.5 alatt próbáltam.

-

devast

addikt

válasz

fuximaxi

#20556

üzenetére

fuximaxi

#20556

üzenetére

This documentation is highly outdated, please consider using https://github.com/openwrt/docker

Alapvetően dockerbe nem fog egy openwrt normálisan futni imho, szóval kvm/proxmox/hyper-v stb működik, de dockerbe nem. -

LaySoft

tag

Van egy port forward, amit bizonyos ip-kre korlátozok. Ezt jelenleg úgy oldom meg, hogy annyiszor veszem fel a forward szabályt, ahány ip-ről szeretném, hogy működjön, az src_ip-nél megadva egyenként az ip címeket. Így néz most ki egy ilyen forward szabály:

config redirectoption dest 'lan'option target 'DNAT'option name 'VOIP'list proto 'tcp'option src 'wan'option src_dport '7777'option dest_ip '192.168.33.127'option dest_port '80'option src_ip '192.168.111.222'

Ez így működik is szépen, csak a192.168.111.222ip címről, a 7777-es porton érem el a 192.168.33.127 eszköz 80-as portját. Ennél kultúráltabb lenne ipset-el megoldva, csak úgy meg nem működik az ip szűrés, az összes ip-ről elérem a192.168.33.127-es eszközt:config redirectoption dest 'lan'option target 'DNAT'option name 'VOIP'list proto 'tcp'option src 'wan'option src_dport '7777'option dest_ip '192.168.33.127'option dest_port '80'option ipset 'lufika'config ipsetoption name 'lufika'option family 'ipv4'list entry '1.2.3.4'list match 'src_ip'

Mit rontok el? -

fuximaxi

senior tag

-

attilav2

őstag

amúgy meg lehetne oldani valahogy úgy, hogy host-on lenne egy debian, aztán valamilyen konténerben egy openwrt

Ez a konténer lehet a Qemu is akár, egész jó hatásfokkal dolgozik. Quickemu néven van egy a használatát nagyban megkönnyítő shell script. Csak a több hálókártya és a wlan hardver átadása a virtuális gépnek nem feltétlen egyszerű.

Itt egy kis segítség hogyan konvertálható az openwrt .img lemezkép qemu féle .qcow2 formátumra. -

csabi10

senior tag

válasz

vargalex

#20553

üzenetére

vargalex

#20553

üzenetére

Szóval, van egy NAS-on futó jelszó kezelő amit, ha kivülről elszeretnék érni portot kell nyissak a routeren. Azt viszont elszeretném kerülni, hogy ezen a porton támadni tudják a belső rendszert, ezért a tűzfalon szeretnék, ha lehet beállítani olyat, hogy ha túl sok kérés érkezik az adott portra akkor azt az ip-t tiltsa le.

-

vargalex

Topikgazda

válasz

csabi10

#20550

üzenetére

csabi10

#20550

üzenetére

Nem teljesen értem. Mit jelent az, hogy X próbálkozás után? Hova próbálkoznának és mivel? Jól értem, hogy egy jelszó kezelőhöz jelszóval?

Ha igen, akkor én azt csinálnám, amit korábban írtam (persze fejlesztőként lehet, hogy könnyen mondom): csinálnék egy API-t a routeren, amit a jelszókezelő (vagy script, bármi) az X. sikertelen próbálkozás után meghívna a forrás IP-vel és az API egyszerűen a tűzfalon a kérdéses portot zárná az IP felől. Ez az API nyilván csak a NAS felől lenne elérhető esetleg jelszavas/tokenes authentikációval. -

csabi10

senior tag

válasz

vargalex

#20549

üzenetére

vargalex

#20549

üzenetére

NAS-on fut egy jelszó kezelő amit gondoltam kívülröl is jó lenne elérni, viszont nem akartam kinyitni a 443 portot. VPN meg bonyolult lenne egy jelszó miatt.

Ezért kérdeztem olyan lehetőségről, hogy tűzfalon beállítani, hogy mondjuk X próbálozás után ami nem sikres tiltsa az ip-t.

Végül beállítottam a kliensek MAC címeit (tudom hogy hamisítható), illetve a mésik, hogy csak lanon forwardolom és akkor nincs kint neten, ami annyira végülis nem fontos. -

fuximaxi

senior tag

válasz

vargalex

#20547

üzenetére

vargalex

#20547

üzenetére

Persze ezt értem, de ő kinyitja a tűzfalat mondjuk 30 secre. Aztán amikor egy új jelszó kell neki akkor megint ki kell nyitni. Szerintem ez elég kényelmetlen tud lenni, bár ez csak az én meglátásom. Amúgy persze, tök jó dolog, ha mondjuk plusz egy faktort szeretnél bevezetni az ssh elé és nem akarod folyamatosan nyitva tartani, de arra amire neki kell szerintem nem a legjobb megoldás. Persze ez az én szubjektív véleményem

-

fuximaxi

senior tag

-

vargalex

Topikgazda

-

tlac

nagyúr

válasz

attilav2

#20540

üzenetére

attilav2

#20540

üzenetére

igen, az nagyon kényelmes lenne nekem, nem is te vagy már az első, aki ilyenen gondolkozott

volt már hasonló projekt is régen, de elhaltamúgy meg lehetne oldani valahogy úgy, hogy host-on lenne egy debian, aztán valamilyen konténerben egy openwrt

de pont a hálózati része nekem nem világos, hogy azt hogy lehetne megoldani, hogy teljes mértékben az openwrt menedzselje ezt -

vargalex

Topikgazda

válasz

csabi10

#20520

üzenetére

csabi10

#20520

üzenetére

Szia!

Ahogy a többiek is írták, globális beállításra van lehetőséged, a NAS-ra történt sikertelen bejelentkezésekről a router nem értesül. (Attól tekintsünk el, hogy saját fejlesztéssel akár meg is oldható, mert a NAS tud a sikertelen bejelentkezésekről, a routerre pedig fejleszthető egy LAN oldalról elérhető API - pl. REST API -, amivel nyitható/zárható a tűzfal, amit a NAS hívhatna.)

Mivel VPN-t nem igazán szeretnél, így számodra inkább a port knocking-ot javasolnám. Itt két lehetőséged van:

1. Simple port knocking: ekkor a kliensnek a router (szerver) zárt portjainak egy bizonyos szekvenciáján (sorrendjén) kell "kopogtatni", aminek hatására a router kinyitja a forrás IP-ről az ezektől akár teljesen független portot (portokat).

2. Single Packet Authorization: egyetlen encrypted csomaggal "kopogtatás". fwknop-al valósítható meg (LuCI felület is van hozzá). -

attilav2

őstag

x86-os openwrt frissítése totál szívás

Erre szerintem lehetne olyan megoldás hogy egy hosszan támogatott linuxra(debian, ubuntu lts) ráreszelik a luci-t. Lenne egy metacsomag ami minden szükségest behúz a lucival eggyütt és csinál egy alap hálózati konfigurációt, és innentől kb ugyanúgy lehetne állítgatni luciból mint a sima openwrt-t. Lehetne egy luci for debian, ami később a debian terjesztés része lehetne.

-

fuximaxi

senior tag

válasz

attila.86

#20531

üzenetére

attila.86

#20531

üzenetére

De arra ráveheti, hogy csak a megfelelő eszközről érkező kapcsolatokat engedje tovább a nas felé, nem is kell azt tudnia a routernek, hogy melyik sikeres vagy sem, csak azt, hogy tovább engedheti vagy sem.

@csabi10: Az ip tartományt is tudod szűrni, ha pl jellemzően nem használjátok ázsiából akkor nyilván az ki lehet szűrni. -

attila.86

tag

válasz

csabi10

#20522

üzenetére

csabi10

#20522

üzenetére

Amire te szeretnéd, arra a nasok beépített tűzfalát lehet rávenni. Sajnos a router, mint tűzfal sosem fogja tudni, melyik a sikeres belépés, melyik nem a nasra. Amúgy tényleg jó volna valami dinamikus blocklist openwrt-n ,amivel lehetne szűrni a sok botos próbálkozást, de ez sem volna erre való, amit szeretnél.

-

xabolcs

őstag

válasz

csabi10

#20525

üzenetére

csabi10

#20525

üzenetére

Azt, hogy egy adott port forward-ot "mennyire lehessen hasznalni".

A fenti kepen lathato 500 keres naponta azt jelenti, hogy egy nap alatt legfeljebb 500 kerest teljesit es az 501-ik keres mar hibara fut.

Telepits Tailscale-t a NAS-odra meg a mobil eszkozeidre es maris hason belulre kerultel.

Onnan mar csak az IP cimet kell beallitanod. -

fuximaxi

senior tag

válasz

csabi10

#20520

üzenetére

csabi10

#20520

üzenetére

Fail2Ban-nak olvass utána, de leginkább ne nyisd ki a portot ha nem muszáj. Ha valamiért mégis akkor a legjobb, ha csak dedikált ip-nek nyitod ki. Ha te akarsz távolról bejutni, akkor használj vpn-t, a hálózatra kapcsolódáshoz.

Hostolt szervert használok melóban amire csak ssh tunnelen keresztül lehet bejelentkezni tanusítvánnyal, de ugye egy port nyitva van. Ezen a porton jellemzően percenként legalább 10-15 próbálkozás van általában orosz illetve kínai ip címekről de van olyan is, hogy másodpercenként ~10. -

csabi10

senior tag

Üdv! Be lehet valahogy állítani tűzfalon, hogy egy nyitott porton mennyi alkalommal lehessen próbálkozni a bejutással? Mondjuk 5 után tiltsa le 24 vagy több órára a kísérletezőt?

Illetve hol lehet megnézni, hogy próbálkoznak?

Előre is köszönöm a segítséget. -

devast

addikt

-

skippper

senior tag

válasz

xabolcs

#20517

üzenetére

xabolcs

#20517

üzenetére

Én egy ilyet akasztottam gyorsan a WiFi kártya helyére (az SSD-t nem akartam beáldozni). Amit szoktak még csinálni, hogy egy Pci-e 4x risert tesznek valamelyik M.2 slotra és abba aztán mehet bármi. Végeredményképpen az M.2 is csak egy PCI-E, csak más ruhában, így egészen sok megoldás van rá, hogy mindenféle HW-t dugj bele.

@devast: -

devast

addikt

válasz

skippper

#20515

üzenetére

skippper

#20515

üzenetére

Gigabites nic-el, feltételezve hogy nem multi-queue szerver chipes én úgy szoktam csinálni n100-on, hogy core 0 az elso nic irq-ja, core 3 a masodik nic irq-ja, es es a 1/2 osszevonva megy a packet steering mindket nic-rol:

#eth0 core 0echo -n 1 > /proc/irq/`grep eth0 /proc/interrupts|awk -F ':' '{print $1}'|xargs`/smp_affinity#queues on core 1,2echo 6 > /sys/class/net/eth0/queues/rx-0/rps_cpusecho 6 > /sys/class/net/eth0/queues/tx-0/xps_cpus#eth1 core 3echo -n 8 > /proc/irq/`grep eth1 /proc/interrupts|awk -F ':' '{print $1}'|xargs`/smp_affinity#queues on core 1,2echo 6 > /sys/class/net/eth1/queues/rx-0/rps_cpusecho 6 > /sys/class/net/eth1/queues/tx-0/xps_cpusMondjuk az

xps_cpusaz azt hiszem 1 queue-s nicekkel nem mukodik, de artani biztos nem art, max kikommenteled. -

skippper

senior tag

válasz

vargalex

#20514

üzenetére

vargalex

#20514

üzenetére

Megjött az M.2-es NIC, most már VM-ből is jó a teljesítmény (900/300-as SQM van beállítva):

https://www.waveform.com/tools/bufferbloat?test-id=b2d571b2-f7f0-4e49-9ef8-87bdce6b9c15A CPU-kat azért nem kíméli, közel 80-85% CPU kihasználás van a 4 magon keresztül, PPPoE-vel együtt.

-

devast

addikt

De ezt miért akarod "megoldani" ? Ez így jó, hogy külön "diszken" van az openwrt és az "adat". Ez így owut-al tökéletesen karban tartható, és frissíthető. A

sysupgrade -paz működhet, de akkor neked kell kézzel majd build-et kérni a firmware-selector -on, felmásolni és beleverni a sysupgrade-et. De ott meg a weboldalon nincs kivezetve a rootfs méret , tehát csak 104mb-osat tudsz kérni alapban. -

devast

addikt

Erre az a megoldás, hogy az openwrt rendszert *nem* tárolod egy hdd-n/ssd-n a többi adattal. Fogsz egy 1-2gb-os pendrive-ot, vagy microsd-t usb/microsd olvasóval, és arra rakod a rendszert, arról bootolsz. Az adat hdd-t meg felmountolod. Sysupgrade-nél az egész rendszer diszk felül fog íródni. Alapvetően (ha csak nem erőszakolod meg extrém módon) az openwrt nem ír a "diszkre" semmit normál működés közben. Akkor se, ha x86-on futtatod, és akkor se ha tp-link/asus router 64mb-os nand-jából fut. Így kb bármilyen adathordozóról lehet simán futtatni. Nálam spec router x86-okban nincs is hdd/ssd, csak usb-s microsd

ext4-el, és 1024mb-os root-al már nagyon sok mindenre elég, bármi gebasz van egyszerű debuggolni másik géppel...

ext4-el, és 1024mb-os root-al már nagyon sok mindenre elég, bármi gebasz van egyszerű debuggolni másik géppel... -

tlac

nagyúr

válasz

devast

#20507

üzenetére

devast

#20507

üzenetére

a rootfs méret változtatáson kívül a többit a korábbi cucc is tudta, amiket felsoroltál

pont arra a kérdésemre nem válaszoltál, hogy ha egy eszközön akarom tartani a korábbi adataimat és a rendszert is, akkor mit csináljak, hogy ne legyen szívás

(egy megoldást próbáltam korábban, az image tartalmával kézzel felül írni a boot és rootfs-t) -

devast

addikt

24.10-ben az

/etc/config/attendedsysupgrade-be tudsz rakni egyoption rootfs_size 1024paramétert. Fel tudod rakni azowut-ot.owut -hmegmondja, hogy mit tudsz vele csinálni. Gyakorlatilag egyedi buildet kér a build szervertől, az összes csomagoddal, azt letölti és feltelepíti úgy, hogy a beállításaid megmaradnak. Az owut-ban az új, hogy már max 1024mb-os root-al is lehet kérni. Ha egyedi adataid vannak, akkor azoknak belerakod az útvonalát az/etc/sysupgrade.conf-ba, és akkor azokat is viszi magával majd a sysupgrade. -

tlac

nagyúr

válasz

devast

#20504

üzenetére

devast

#20504

üzenetére

mik változtak ezzel kapcsolatban a 24.10-nél?

átmentem 23.05.5-ről 24.10.0-rc2-re, de az gyakorlatilag újratelepítés volt

egyelőre semmi újdonságot nem vettem észre24.10 alatt ottvan owut, és 1024mb-os root-al lehet már buildet kérni, és sokkal robosztusabb

hogyan kéred a gigás root-ot?

mi lett robusztusabb?másrészt ha egy vinyón van az adat és a rendszer is, hogy upgrade-eled szívás nélkül?

-

devast

addikt

Dehogy szívás... Főleg 24.10 -el. 23.05 alatt ottvan auc / attended sysupgrade. A limit, hogy 104? mb-nál nagyobb root-ot nem tudsz azzal kérni a build szervertől. 24.10 alatt ottvan owut, és 1024mb-os root-al lehet már buildet kérni, és sokkal robosztusabb. Természetesen ha egyedileg megnöveled root-ot, azzal a build szerver nem tud mit kezdeni.

-

skippper

senior tag

válasz

xabolcs

#20501

üzenetére

xabolcs

#20501

üzenetére

Sikerült elérnem használható tempót (SQM bekapcsolva, 850/350, soft offload nélkül), de egyelőre nem látom, hogy pontosan mi a szűk keresztmetszet, mert túl sok minden változott meg:

- VM helyett most natívan futott (egy USB pendriveről)

- USB interfacere most a WAN helyett a LAN került

- Leszedtem a gépről egy Hass.IO instancet (az most átköltözött az rPi-ra)Ami nem számított semmit:

- offload beállítások

- flow control kikapcsEgyelőre ez így megfelelő, aztán futok még egy kört a VM-es verzióval, ha megjött a rendes pci-e network interface hozzá - az volt az eredeti terv, hogy ez a kisgép azért elvisz a hátán néhány dolgot itthon, annak nem örülnék ha egy OpenWRT mellett mást már nem bírna el (valószínűleg akkor nem is maradna, az EdgeRouter önmagában ennél erősebb volt).

Alapvetően meglepő, hogy amikor Ubuntu-n futott VM-ben az egész, akkor akár 0.4-es loadot is elért egy speedtest, így natívan 0.1-0.2 körül van, SQM-el együtt (amennyiben helyesen írja az openwrt graph)

-

vargalex

Topikgazda

válasz

xabolcs

#20501

üzenetére

xabolcs

#20501

üzenetére

Én anno az NMHH projekt kapcsán egy Intel Atommal szerelt notebook-ot PPPoE szervernek Arch linux-al telepítve. Mivel 1 db hálókártya van benne, ez volt a WAN és egy TP-Link UE300 USB adapter volt a LAN. Mögötte egy Linksys WRT3200 kapcsolódott PPPoE-n és NAT-olt. A notebook előtt lévő PC-n futott egy iperf szerver, illetve a WR3200 mögött lévő eszközön egy iperf kliens. Mindkét irányban ment a kb. 930 Mbps.

Azaz az Atommal szerelt notebook is tudta PPPoE-n NAT-olni a gigabitet és a WRT3200 is (ez még OpenWrt 19.07-el volt). -

xabolcs

őstag

válasz

skippper

#20488

üzenetére

skippper

#20488

üzenetére

Egy DHCP tesztet csinaltam ket, USB-s rtl8153-mal.

Soft offload nelkul is mertem 900+/300+ speedtest-et, de 500/300+-t is.

iperf3-mal megvolt oda-vissza a 900+!Majd osszerakok egy PPPoE halozatot is, de 930 felett nem nagyon lehet PPPoE kapcsolatot merni gigabites linksebesseg mellett.

Új hozzászólás Aktív témák

- Számlás!Steam,EA,Epic és egyébb játékok Pc-re vagy XBox!

- Windows 10/11 Home/Pro , Office 2024 kulcsok

- Kaspersky, BitDefender, Avast és egyéb vírusírtó licencek a legolcsóbban, egyenesen a gyártóktól!

- 10 Darab ÚJ PC Játékszoftver

- Game Pass Ultimate előfizetések 1 - 36 hónapig azonnali kézbesítéssel a LEGOLCSÓBBAN! AKCIÓ!

- Bomba ár! Dell Precision 5530 - i7-8850H I 16GB I 512SSD I 15,6" FHD I P1000 I Cam I W11 I Gari!

- Victorinox jellegű svájci bicska eladó

- ÁRGARANCIA!Épített KomPhone Ryzen 7 5700X 32/64GB RAM RTX 5060 Ti 8GB GAMER PC termékbeszámítással

- Eladó Realme 9 Pro 5G 6/128GB / 12 hó jótállás

- GYÖNYÖRŰ iPhone 14 Pro Max 256GB Space Black -1 ÉV GARANCIA -Kártyafüggetlen, MS4031

Állásajánlatok

Cég: Laptopszaki Kft.

Város: Budapest

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

szóval innentől nem érint a kihagyás. uci-defaults is működik és az egyedi .ipk-k is integrálva lettek. Így már tényleg teljes a dolog.

szóval innentől nem érint a kihagyás. uci-defaults is működik és az egyedi .ipk-k is integrálva lettek. Így már tényleg teljes a dolog.

Itt ahol vagyok nincs sok tartalék eszköz

Itt ahol vagyok nincs sok tartalék eszköz

Router vásárlás elött állok az asus RtAc66u Eszközöm döglődik.

Router vásárlás elött állok az asus RtAc66u Eszközöm döglődik.

Itt két parncs van kétféle port forwarddal, az egyik az ssh-t teszi elérhetővé a host felé, a másik meg a lucit.

Itt két parncs van kétféle port forwarddal, az egyik az ssh-t teszi elérhetővé a host felé, a másik meg a lucit.