Hirdetés

- Szénszál és réz találkozik az Inno3D egyslotos RTX VGA-in

- Vezetékmentes és kompakt gaming klaviatúra a Cherry Xtrfy védjegyével

- Cserélhető filtereket biztosít az Elgato legfrissebb, 4K-s webkamerája

- A YouTube-ot is betiltják a gyereknél az ausztrálok

- Gyilkosságban és öncsonkításban akart segíteni a ChatGPT

- Milyen széket vegyek?

- Steam Deck

- AMD vs. INTEL vs. NVIDIA

- HiFi műszaki szemmel - sztereó hangrendszerek

- Kompakt vízhűtés

- Azonnali alaplapos kérdések órája

- Azonnali informatikai kérdések órája

- Cserélhető filtereket biztosít az Elgato legfrissebb, 4K-s webkamerája

- AMD Navi Radeon™ RX 7xxx sorozat

- Mini-ITX

Hirdetés

-

PROHARDVER!

OpenWrt topic

Új hozzászólás Aktív témák

-

Toninho13

aktív tag

Faternál Xiaomi R3G és R4AG között 5ghz-es relayd kapcsolatot csináltam. 433mbps-es linksebesség ellenére 100mbps se jött át (10 méter és 2 fal), így maradtam a 2,4ghz-nél. Nekem nem jött be, mert a sebesség se lett gyorsabb, de cserébe a kapcsolat sokkal instabilabb volt.

-

kutga

félisten

Hölgyek/Urak!

Cudy AX3000 és Asus AC51U routereket szeretnék wifin keresztül összekötni. Jelenleg készítettem egy WDS bridge-et a két eszköz között a 2,4GHz-es wifin keresztül, egy-max két eszközt kell vezetéken kiszolgálnia, erre elég a sebesség, de 5GHz wifivel ugyanezen leírás alapján nem sikerült működésre bírnom.

A kérdésem az lenne, hogy valahogy meg lehetne-e oldani 5GHz wifivel az összeköttetést? Ha nem WDS, akkor kipróbálhatom a Relayd bridge-et is, de emlékeim szerint azzal sem ment. Mivel az Asuson csak 100-as lan csatlakozók vannak, egyáltalán van értelme a gyorsabb wifi hálózatnak?

-

adika4444

addikt

válasz

KergeTomi

#20194

üzenetére

KergeTomi

#20194

üzenetére

A WG UDP protokollt használ és stateless. A 'sikeres csatlakozás' annyit jelent, hogy felépült adott eszközön a tunnel. Ha aktív a keepalive, akkor a másik oldalon (routeren) lehet látni a handshake-et (wg show paranccsal), na, ha az megvan, már sikeres a kapcsolódás.

A WG-nél nincs aktív kapcsolat, mindig az a kérdés, hogy a packet-ek mennek-e. Ez is hozzájárul ahhoz, hogy hihetetlenül jól le tudja kezelni, ha az egyik oldalon IP váltás van, laptoppal, vagy telóval, fel se tűnik a mobilnet és wifi közti váltás, még az SSH kapcsolat sem szakad, de megfelelő bufferrel a netrádió sem.

Cserébe teljesen más a cucc logikája, a debug-olás, mint az OpenVPN-nél, ami a Wireguard előtt nagyon favorizált volt. -

KergeTomi

csendes újonc

válasz

vargalex

#20193

üzenetére

vargalex

#20193

üzenetére

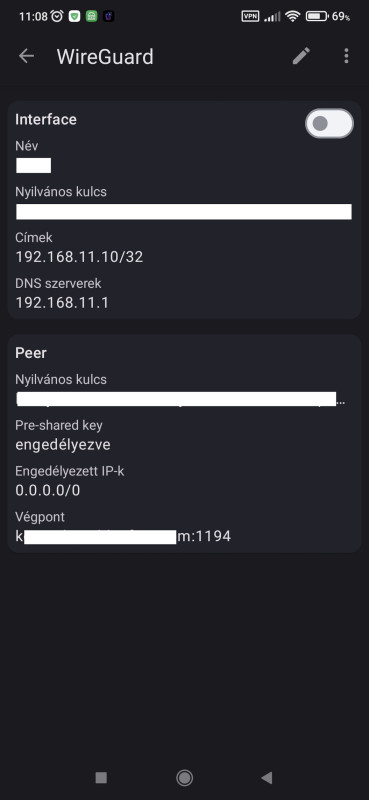

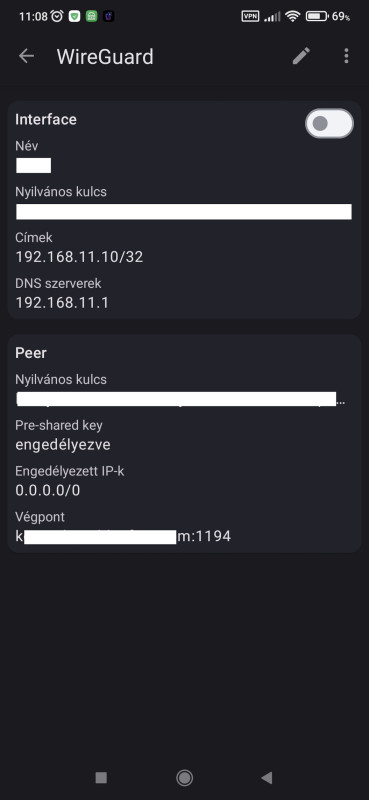

Gargoyle alatt végül jó lett, csak már fáradt vagyok, így rossz public kulcsot másoltam be a telefonba, meg bent maradt a Pre-shared-key, amit Gargoyle alatt meg se lehet adni. Mindenesetre furcsa, hogy ennek ellenére a telefon sikeresnek mutatta a kapcsolódást, ez erősen megtévesztő. Esetleg ez utóbbira tudok még gondolni, hogy eredetileg bekevert, azt írja opcionális, de minden leírásban használja.

-

vargalex

Topikgazda

válasz

KergeTomi

#20192

üzenetére

KergeTomi

#20192

üzenetére

Na, ez gargoyle alatt már jól meg van bonyolítva. A tűzfal még behúzza a

/etc/wireguard.firewall-t is (és még a/usr/lib/gargoyle_firewall_util/gargoyle_additions.firewall-t, valamint a/etc/firewall.user-t), amit ugye most így nem látunk, hogy mit csinál.

Illetve a Network config-ban a kliens definíciónál nem tudom mi az a remote, miért kell subnet_ip és mask... -

KergeTomi

csendes újonc

válasz

vargalex

#20191

üzenetére

vargalex

#20191

üzenetére

Tudom, hogy OpenWRT, csak ott nem kell kézzel hegeszteni a tűzfalszabályokat, emiatt írtam, illetve már nem tudtam mit kezdeni a Luci alatt.

Firewall:

config defaults

option syn_flood '1'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'REJECT'

config zone

option name 'lan'

list network 'lan'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'ACCEPT'

config zone

option name 'wan'

list network 'wan'

list network 'wan6'

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

option masq '1'

option mtu_fix '1'

config forwarding

option src 'lan'

option dest 'wan'

config rule

option name 'Allow-DHCP-Renew'

option src 'wan'

option proto 'udp'

option dest_port '68'

option target 'ACCEPT'

option family 'ipv4'

config rule

option name 'Allow-Ping'

option src 'wan'

option proto 'icmp'

option icmp_type 'echo-request'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-IGMP'

option src 'wan'

option proto 'igmp'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-DHCPv6'

option src 'wan'

option proto 'udp'

option dest_port '546'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-MLD'

option src 'wan'

option proto 'icmp'

option src_ip 'fe80::/10'

list icmp_type '130/0'

list icmp_type '131/0'

list icmp_type '132/0'

list icmp_type '143/0'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Input'

option src 'wan'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

list icmp_type 'router-solicitation'

list icmp_type 'neighbour-solicitation'

list icmp_type 'router-advertisement'

list icmp_type 'neighbour-advertisement'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Forward'

option src 'wan'

option dest '*'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-IPSec-ESP'

option src 'wan'

option dest 'lan'

option proto 'esp'

option target 'ACCEPT'

config rule

option name 'Allow-ISAKMP'

option src 'wan'

option dest 'lan'

option dest_port '500'

option proto 'udp'

option target 'ACCEPT'

config rule

option name 'Support-UDP-Traceroute'

option src 'wan'

option dest_port '33434:33689'

option proto 'udp'

option family 'ipv4'

option target 'REJECT'

option enabled 'false'

config include

option path '/etc/firewall.user'

option reload '1'

config include

option type 'script'

option path '/usr/lib/gargoyle_firewall_util/gargoyle_additions.firewall'

option family 'any'

option reload '1'

config include 'wireguard_include_file'

option path '/etc/wireguard.firewall'

option reload '1'

config zone 'wg_zone'

option name 'wg'

option device 'wg0'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'ACCEPT'

option mtu_fix '1'

option masq '1'

config forwarding 'wg_lan_forwarding'

option src 'lan'

option dest 'wg'

config forwarding 'lan_wg_forwarding'

option src 'wg'

option dest 'lan'

config remote_accept 'ra_wireguard'

option zone 'wan'

option local_port '1194'

option remote_port '1194'

option proto 'udp'

config forwarding 'wg_wan_forwarding'

option src 'wg'

option dest 'wan'Network:

config interface 'loopback'

option device 'lo'

option proto 'static'

option ipaddr '127.0.0.1'

option netmask '255.0.0.0'

config globals 'globals'

option ula_prefix 'fdb::/48'

config device 'brlan_dev'

option name 'br-lan'

option type 'bridge'

list ports 'eth0.1'

config interface 'lan'

option device 'br-lan'

option proto 'static'

option netmask '255.255.255.0'

option ip6assign '60'

option ipaddr '192.168.10.1'

option ip6ifaceid '::1'

option dns '192.168.10.1'

config device 'wan_eth0_2_dev'

option name 'eth0.2'

option macaddr ''

config interface 'wan'

option device 'eth0.2'

option proto 'dhcp'

option ipv6 '0'

config interface 'wan6'

option device 'eth0.2'

option proto 'none'

config switch

option name 'switch0'

option reset '1'

option enable_vlan '1'

config switch_vlan

option device 'switch0'

option vlan '1'

option ports '1 2 3 4 6t'

config switch_vlan

option device 'switch0'

option vlan '2'

option ports '0 6t'

config interface 'wg0'

option proto 'wireguard'

option private_key ''

option listen_port '1194'

list addresses '192.168.11.1/24'

config wireguard_wg0 'phone'

option public_key ''

list allowed_ips '192.168.11.10/32'

list allowed_ips '192.168.2.0/24'

option route_allowed_ips '1'wireguard_gargoyle:

config server 'server'

option submask '255.255.255.0'

option lan_access 'true'

option all_client_traffic 'true'

option enabled '1'

option ip '192.168.11.1'

option port '1194'

option c2c 'true'

option private_key ''

option public_key ''

config client 'client'

option enabled '0'

option ip '10.64.0.2'

option allow_nonwg_traffic 'true'

config allowed_client 'phone'

option id 'phone'

option name 'phone'

option ip '192.168.11.10'

option remote 'valami.ddnsfree.com'

option subnet_ip '192.168.2.0'

option subnet_mask '255.255.255.0'

option public_key ''

option enabled '1' -

KergeTomi

csendes újonc

válasz

vargalex

#20189

üzenetére

vargalex

#20189

üzenetére

Ahogy korábban írtam, a csatlakozás minden esetben sikeres, de semmilyen hálózati kommunikáció nincs. Nemhogy weboldalak nem jönnek be, de pingre se válaszol semmi, maga a router se, a wireguardos ip-vel sem.

Furcsa, mert most felraktam a Gargoyle-t, abban is ugyanezt csinlája, ráadásul a webes felületen nem mutaja, hogy csatlakozva lennék, a telefon szerint viszont igen.

-

vargalex

Topikgazda

-

KergeTomi

csendes újonc

válasz

KergeTomi

#20186

üzenetére

KergeTomi

#20186

üzenetére

Most ez alapján csináltam, de így se megy.

#20187 vargalex: Úgy is próbáltam már többször is, de akármit csinálok, sehogy sem megy.

-

vargalex

Topikgazda

válasz

KergeTomi

#20186

üzenetére

KergeTomi

#20186

üzenetére

A korábban is linkelt leírás szerint a WireGuard network-ot be kell tenni a LAN tűzfal zónába. A tűzfalon pedig csak az a forgalmi szabály (rule) kell, amit írtam is, illetve a leírásban is benne van.

Ez az egyszerűbb történet. Lehetne saját zónába is tenni, a zónák között pedig átjárással, NAT-olással, ahogy az általad linkelt második leírás is csinálja. -

vargalex

Topikgazda

válasz

KergeTomi

#20183

üzenetére

KergeTomi

#20183

üzenetére

Abban a leírásban azért nem látod a forward-ot a vpn és a lan között, mert ott a wireguard vpn network-ot a lan zónába teszi:

uci del_list firewall.lan.network="${VPN_IF}"

uci add_list firewall.lan.network="${VPN_IF}"Ugye itt a biztonság kedvéért először törli belőle (ha benne lenne), majd beleteszi. A VPN_IF korábban van definiálva:

VPN_IF="vpn"És ugye ilyen nevű network interface-t hoz létre:

# Configure network

uci -q delete network.${VPN_IF}

uci set network.${VPN_IF}="interface"

uci set network.${VPN_IF}.proto="wireguard"

uci set network.${VPN_IF}.private_key="${VPN_KEY}"

uci set network.${VPN_IF}.listen_port="${VPN_PORT}"

uci add_list network.${VPN_IF}.addresses="${VPN_ADDR}"

uci add_list network.${VPN_IF}.addresses="${VPN_ADDR6}"Szerk.: Egyébként a második linkeden nagyon nem a wan zónába teszi a wireguard network-ot, hanem saját zónát hoz létre neki.

-

KergeTomi

csendes újonc

válasz

vargalex

#20181

üzenetére

vargalex

#20181

üzenetére

Sok leírást, videót néztem, mindenki máshogy csinálja. Ez pl. hivatalos, de nem értem miért tilt mindent. Ő meg a wan-hoz köti. Sokan összekötik a lan-al, de olvastam olyan véleményt is, hogy ez problémát okozhat, érdemesebb külön tűzfalszabályt csinálni rá. Most újra kipróbáltam úgy is, ahogy írtad, kivettem a lan zónából, és külön tűzfalszabállyal kötöttem össze, meg a forwardot is lecseréltem sima rule-ra, de így sem megy semmi.

-

vargalex

Topikgazda

válasz

KergeTomi

#20180

üzenetére

KergeTomi

#20180

üzenetére

Szia!

Ha a

list addresses '192.168.11.0/24'config bejegyzésre gondolsz, akkor az jó szerintem, mert ott a VPN tartomány kell, hogy szerepeljen.

Azt továbbra sem értem a tűzfaladon, ha a wireguard network-ot a LAN zónába teszed, akkor mi értelme van saját zónát és átjárást definiálni a kettő között. Szerintem pont az zavarja meg a tűzfalat, hogy a wireguard network-od 2 zónában is benne van, amik között ráadásul átjárást is definiálsz.

Illetve aconfig redirect

option dest 'lan'

option target 'DNAT'

option name 'VPN'

option src 'wan'

option src_dport '1194'

option dest_ip '192.168.10.1'

option dest_port '1194'

list proto 'udp'helyett szerintem egy sima rule-ra lenne csak szükséged:

config rule 'wireguard'

list proto 'udp'

option name 'wireguard'

option src 'wan'

option dest_port '1194'

option target 'ACCEPT'Ezt a leírást követted egyébként? Nyilván itt command line van leírva, de könnyen átfordítható LuCI-ra.

-

KergeTomi

csendes újonc

válasz

KergeTomi

#20179

üzenetére

KergeTomi

#20179

üzenetére

Egy elírást találtam, a wireguard interface címét véletlenül 192.168.11.0/24-nek adtam meg, ezt javítottam, meg próbáltam újra módosítani a tűzfal szabályookon, de ugyanúgy semmi semerre.

config defaults

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'REJECT'

option synflood_protect '1'

config zone

option name 'lan'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'ACCEPT'

list network 'lan'

list network 'WireGuard'

config zone

option name 'wan'

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

option masq '1'

option mtu_fix '1'

list network 'wan'

config forwarding

option src 'lan'

option dest 'wan'

config rule

option name 'Allow-DHCP-Renew'

option src 'wan'

option proto 'udp'

option dest_port '68'

option target 'ACCEPT'

option family 'ipv4'

config rule

option name 'Allow-Ping'

option src 'wan'

option proto 'icmp'

option icmp_type 'echo-request'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-IGMP'

option src 'wan'

option proto 'igmp'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-DHCPv6'

option src 'wan'

option proto 'udp'

option dest_port '546'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-MLD'

option src 'wan'

option proto 'icmp'

option src_ip 'fe80::/10'

list icmp_type '130/0'

list icmp_type '131/0'

list icmp_type '132/0'

list icmp_type '143/0'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Input'

option src 'wan'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

list icmp_type 'router-solicitation'

list icmp_type 'neighbour-solicitation'

list icmp_type 'router-advertisement'

list icmp_type 'neighbour-advertisement'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Forward'

option src 'wan'

option dest '*'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-IPSec-ESP'

option src 'wan'

option dest 'lan'

option proto 'esp'

option target 'ACCEPT'

config rule

option name 'Allow-ISAKMP'

option src 'wan'

option dest 'lan'

option dest_port '500'

option proto 'udp'

option target 'ACCEPT'

config redirect

option dest 'lan'

option target 'DNAT'

option name 'VPN'

option src 'wan'

option src_dport '1194'

option dest_ip '192.168.10.1'

option dest_port '1194'

list proto 'udp'

config zone

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'ACCEPT'

list network 'WireGuard'

option name 'WG'

option masq '1'

config forwarding

option src 'WG'

option dest 'lan' -

KergeTomi

csendes újonc

válasz

vargalex

#20178

üzenetére

vargalex

#20178

üzenetére

A vpn alapból nem volt egyik zónába sem, de ha a lanhoz csatolom akkor sincs adatforgalom semerre.

config interface 'WireGuard'

option proto 'wireguard'

option private_key ''

option listen_port '1194'

list addresses '192.168.11.0/24'

config wireguard_WireGuard

option public_key ''

option private_key ''

list allowed_ips '192.168.11.10/32'

option persistent_keepalive '25'

option description 'Phone'

option route_allowed_ips '1'

-

vargalex

Topikgazda

válasz

KergeTomi

#20177

üzenetére

KergeTomi

#20177

üzenetére

Szia!

Én ugyan nem routeren használok Wireguard-ot, de amit látok:

- létrehoztál egy VPN zónát, benne a WireGuard network-el

- engedélyezted az átjárást a VPN->wan felé

- beraktad a WireGuard network-ot a wan zónába isUtóbbit miért tetted?

A VPN->LAN forward-ot miért nem engedélyezted?

A wireguard config-od hogy néz ki a router és hogy a kliens oldalon? -

KergeTomi

csendes újonc

Sziasztok!

Feltelepítettem a Wireguardot, a kapcsolódás sikeres, de se a netre nem tudok rajta keresztül kimenni, se a helyi hálót nem érem el semmilyen formában. Gyanítom a tűzfalszabályoknál kellene valamit alkotni, egy halom leírást, videót néztem, mindegyik máshogy mutatja, de sehogy nem akar működni. Valaki le tudná írni pontosan mit kellene csinálnom?

config defaults

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

option synflood_protect '1'

config zone

option name 'lan'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'ACCEPT'

list network 'lan'

config zone

option name 'wan'

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

option masq '1'

option mtu_fix '1'

list network 'wan'

list network 'WireGuard'

config forwarding

option src 'lan'

option dest 'wan'

config rule

option name 'Allow-DHCP-Renew'

option src 'wan'

option proto 'udp'

option dest_port '68'

option target 'ACCEPT'

option family 'ipv4'

config rule

option name 'Allow-Ping'

option src 'wan'

option proto 'icmp'

option icmp_type 'echo-request'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-IGMP'

option src 'wan'

option proto 'igmp'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-DHCPv6'

option src 'wan'

option proto 'udp'

option dest_port '546'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-MLD'

option src 'wan'

option proto 'icmp'

option src_ip 'fe80::/10'

list icmp_type '130/0'

list icmp_type '131/0'

list icmp_type '132/0'

list icmp_type '143/0'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Input'

option src 'wan'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

list icmp_type 'router-solicitation'

list icmp_type 'neighbour-solicitation'

list icmp_type 'router-advertisement'

list icmp_type 'neighbour-advertisement'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Forward'

option src 'wan'

option dest '*'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-IPSec-ESP'

option src 'wan'

option dest 'lan'

option proto 'esp'

option target 'ACCEPT'

config rule

option name 'Allow-ISAKMP'

option src 'wan'

option dest 'lan'

option dest_port '500'

option proto 'udp'

option target 'ACCEPT'

config zone

option name 'VPN'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'ACCEPT'

option masq '1'

option mtu_fix '1'

list network 'WireGuard'

config redirect

option dest 'lan'

option target 'DNAT'

option name 'VPN'

option src 'wan'

option src_dport '1194'

option dest_ip '192.168.10.1'

option dest_port '1194'

list proto 'udp'

config forwarding

option src 'VPN'

option dest 'wan' -

kutga

félisten

Hölgyek/urak!

Szeretnék beállítani otthon egy relayd routert, ami wifin keresztül csatlakozna a fő routeremre, és vezetéken osztaná tovább az internet kapcsolatot. Erre a célra milyen routert lenne érdemes venni? Használt is lehet természetesen, ami otthon van, azokkal elég gyatra sebességet érek el. Az internet előfizetés 250/10-es, 1, max 2 klienst kellene kiszolgálnia vezetéken keresztül.

-

zumike

tag

Sziasztok,

nagy nehezen felküzdöttem az openwrt erre a routerre (d-link dir-825), egy kérdésem lenne, valaki használja az swconfigot port letiltásra ennél a switch chipnél?

Cronból szerettem volna, úgy ahogy a Tp-link 1043-nál is, de nem igazán támogatja a port disable parancsot. -

LógaGéza

veterán

válasz

noorbertt

#20170

üzenetére

noorbertt

#20170

üzenetére

Az lenne a másik terv, hogy van valahol egy Pi2-m feleslegbe, és azt hadrendbe állítani.

Azért preferálnám inkább a routert mert egy 10+ éves WR741ND van ott használatban, legalább lenne egy kis frissítés - valamint könnyebb lenyomni a torkán azt, hogy régi a router és cserélni kell, minthogy kell egy extra kütyü mellé.

Valamint egy Pi sem olcsóbb mint egy alap router.De perpill nincs semmi olyan ami 0/24-ben megy ott, és lehetne telepíteni rá bármit.

-

LógaGéza

veterán

Üdv,

Szeretnék venni egy olcsó routert, a cél annyi lenne, hogy NATolt hálózat mögötti kamerarendszer elérhető legyen internet felöl is (nem, nem lehet kérni publikus IP-t, egész város 1 IP alatt fut kifelé...).

60/20MBps-es internet van, 100-as portok elegek, nincs semmi extra elvárás. Zerotier/Tailscale kapcsolat lesz majd rajta, ezért kell az OpenWRT.Tudnátok ajánlani olyan pénztárcabarát megoldást, ami erre a célra megfelelne? Nem tudom mennyi erőforrást igényelnek ezek a megoldások. Esetleg egy Mi Router 4A is elég lehet?

-

Petikeje

tag

válasz

E.Kaufmann

#20167

üzenetére

E.Kaufmann

#20167

üzenetére

Vargalex, Kaufman: Thx!

-

E.Kaufmann

veterán

válasz

Petikeje

#20165

üzenetére

Petikeje

#20165

üzenetére

A telefon nem szeret olyan Wifi-re csatlakozni, amin nincs net, kicsit püfölni kell, hogy elfogadja, valamint ha az eszközök másik alhálón vannak, mint a LAN, lehet, hogy a mobilnetes átjárón kereste volna őket. Ilyenkor kapcsold ki a mobilnetet, csak Wifi legyen bekapcsolva, hátha látod.

-

Petikeje

tag

Sziasztok,

Ma elment a net, szolgáltatónál volt hiba. Amíg nem volt net, a telefonomon a wifi azt jelezte, hogy nincs internetkapcsolat. Valamint semmit nem értem el a telefonommal, ami eszközök vannak a hálózatomon (home assistant server, ESPHome eszközök, az openwrts routert nem értem el se IP címmel se hostnévvel...). Viszont az eszközök látták egymást, az ESPHome eszközök státusz ledje nem jelzett hibát, dlna szerverről tudtam filmet nézni. Telefon újraindítása nem segített, több telefonon is ugyanaz volt a helyzet. Van még 2 APm szintén openwrtvel (a "hivatalos" leírás szerint beállítva).

Van valami tippetek, hogy mit kell beállítani, hogyha nincs internetelérés hálózatomon, akkor is elérjem a szerver-szolgáltatásaimat telefonról hálózaton belül?

THX! -

E.Kaufmann

veterán

válasz

LaySoft

#20162

üzenetére

LaySoft

#20162

üzenetére

Próbálj valami fix csatornát, (6, 11, de a 13-at ne), inkább kapcsold ki a cell density-t.

Az se baj, ha minden más eszközöd, ami támogatja, 5GHz-re csatlakozna inkább.

Esetleg még (ha ezek nem segítettek, csak akkor!!!):

Disable inactivity polling - be,

Disassociate on low - ki,

ha minden kötél szakad, Short preamble - kiJa, ha AX-es a rádió, vedd vissza a 2.4-et N-re.

-

LaySoft

tag

válasz

E.Kaufmann

#20161

üzenetére

E.Kaufmann

#20161

üzenetére

Köszi a választ, van pár ESP-m, amik le szoktak szakadozni a WIFI-ről, szórakozom akkor a beállítással, hátha segít.

-

E.Kaufmann

veterán

válasz

LaySoft

#20160

üzenetére

LaySoft

#20160

üzenetére

A legkisebb sebességet, amit még használhatnak a távolabbi rosszabb vételi viszonyok közötti kliensek. A hatótávot csökkent(het)i, de a hálózat sebességét javíthatja, nem kell várni a gyengusabb kliensekre. Viszont az ESP alapú okosreléim jobban melegednek, ha Normal feletti érték van beállítva

Ha van több AP-d és sok wifi eszközöd, akkor lehet, nem hülyeség játszani vele. -

LaySoft

tag

A WIFI-nél az Advanced Settings alatt a Coverage cell density mit állít?

-

vargalex

Topikgazda

válasz

Benoe77

#20158

üzenetére

Benoe77

#20158

üzenetére

Szia!

A sysupgrade egy tar-olt file, ami egy CONTROL file-t, a kernelt és a squashfs image-t tartalmazza. A CONTROL file egy 20 byte-os file, amiben a board típusa található, tehát elhanyagolható. A dts file-ban a kernel 4 MB-osnak, az ubi (squasfs) pedig 46 MB-osnak van definiálva. Viszont a kernel mérete dinamikus, pl. az általam most build-elt firmware-ban csak 2,28 MB. Így összesen ugye kb. 50 MB-os lehet sysupgrade file, de kibontás nélkül nem tudod, hogy mekkora belőle a kernel. De egyébként, ha a squashfs mérete nagyobb lenne, mint 46 MB, akkor nem állna elő a firmware bináris, hiszen ezt ellenőrzi a build keretrendszer.

-

Asus AC65P esetén mi lehet a legnagyobb sysupgrade.bin (factory.bin) méret?

-

hardline

senior tag

válasz

UberMutant

#20155

üzenetére

UberMutant

#20155

üzenetére

Esetleg további torrentkliens alternatívákat tudnál írni, hogyan telepíthető és hogyan tudom használni? Ez az aria2 gyorsnak gyors, de a transmission meg kényelmes volt a telefonra telepíthető Remote GUI-val. Kipróbálnám a többi lehetőséget is.

A minidlna problémára tud valaki megoldást? Hogyan tudom megkerestetni a lemezen lévő tartalmakat, mert most 0 fájlt talál...

-

hardline

senior tag

válasz

UberMutant

#20145

üzenetére

UberMutant

#20145

üzenetére

Nem tudtam, hogy használható más is a transmission-on kívül, csak ezt ismertem.

qbittorrentről nem találtam meg, hogyan lehetne openwrt-re feltenni.

Aria2 - ezt találtam, ezt tudtam telepíteni és működik is. letöltöttem vele 2 filmet 47-54MB/s sebességgel. Ezzel így már elégedett vagyok.

Akkor a transmission ennyire szar?Mostanában gyakori a reggeli áramszünet. "karbantartanak"

Az újraindulások után a minidlna üres mappát ad. Hogyan lehetne ezt a hibát orvosolni? Hogyan tudom megkerestetni a lemezen lévő fájlokat? (szájbarágósan légyszi) -

kutga

félisten

Hölgyek/Urak!

Ez mitől lehet vajon:

opkg updateDownloading https://downloads.openwrt.org/releases/23.05.4/targets/x86/64/packages/Packages.gzFailed to send request: Operation not permitted*** Failed to download the package list from https://downloads.openwrt.org/releases/23.05.4/targets/x86/64/packages/P ackages.gzDownloading https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/base/Packages.gzFailed to send request: Operation not permitted*** Failed to download the package list from https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/base/Pack ages.gzDownloading https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/luci/Packages.gzFailed to send request: Operation not permitted*** Failed to download the package list from https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/luci/Pack ages.gzDownloading https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/packages/Packages.gzFailed to send request: Operation not permitted*** Failed to download the package list from https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/packages/ Packages.gzDownloading https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/routing/Packages.gzFailed to send request: Operation not permitted*** Failed to download the package list from https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/routing/P ackages.gzDownloading https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/telephony/Packages.gzFailed to send request: Operation not permitted*** Failed to download the package list from https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/telephony /Packages.gzCollected errors:* opkg_download: Failed to download https://downloads.openwrt.org/releases/23.05.4/targets/x86/64/packages/Packages. gz, wget returned 4.* opkg_download: Check your network settings and connectivity.* opkg_download: Failed to download https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/base/Packages.gz, wget returned 4.* opkg_download: Check your network settings and connectivity.* opkg_download: Failed to download https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/luci/Packages.gz, wget returned 4.* opkg_download: Check your network settings and connectivity.* opkg_download: Failed to download https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/packages/Packages .gz, wget returned 4.* opkg_download: Check your network settings and connectivity.* opkg_download: Failed to download https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/routing/Packages. gz, wget returned 4.* opkg_download: Check your network settings and connectivity.* opkg_download: Failed to download https://downloads.openwrt.org/releases/23.05.4/packages/x86_64/telephony/Package s.gz, wget returned 4.* opkg_download: Check your network settings and connectivity.ping openwrt.org

ping: bad address 'openwrt.org'Reggel még működött, mióta feltettem az Adguard Home-ot, azóta kapom a hibaüzenetet.

-

vargalex

Topikgazda

OpenWrt alatt nem entware csomagok vannak. Az adott stabil kiadáshoz tartoznak repository-k, amikben található csomagok később már csak akkor frissülnek, ha valami sebezhetőség miatt feltétlenül szükséges (ilyen volt pl. anno az openssh). De egyébként a tailscale verziója a 23.05.4-es repo-ban 1.58.2, szóval nem tudom mi az a 17 és 15, amit írsz...

A snapshot verzió repo-jában pedig 1.70.0-r1 verziójú tailscale található.

(Ebből arra következtetek, hogy az általad írt 17 és 15, az valójában 1.7x és 1.5x).Annyit meg lehet próbálni, hogy a snapshot package repo-t (a core repo-t semmiképpen, mert kernel ütközés lesz) hozzáadod a forrásokhoz (van manuálisan csak a tailscale-t töltöd le) és telepíted a tailscale-t. Mivel nem kernel csomag, így nagy gond nem lehet. Csak libc, ca-bundle és kmod-tun függősége van, úgyhogy elvileg simán mennie kell.

Szóval, ezt csináld az eszközön:wget -O /tmp/tailscale_1.70.0-r1_x86_64.ipk https://downloads.openwrt.org/snapshots/packages/x86_64/packages/tailscale_1.70.0-r1_x86_64.ipk

opkg install /tmp/tailscale_1.70.0-r1_x86_64.ipkPersze a csomagot letöltheted PC-n is és felmásolod SCP-n a routerre.

-

kutga

félisten

Hölgyek/urak!

Fujitsu S920 vékony kliensre tettem a minap openwrt oprendszert, arra pedig tailscale szolgáltatást a Wiki oldala alapján. [link]

A tailscale webes felületén viszont figyelmeztetést kapok, hogy elavult a verzió amit használok (17es a legfrissebb, amit az opkg feltett az 15ös). A kérdésem, hogy miképpen lehet az entware csomagokat frissíteni? Vagy ami fent van a repoban, az van és kész?

-

vargalex

Topikgazda

válasz

UberMutant

#20145

üzenetére

UberMutant

#20145

üzenetére

A transmissionnak annyi gondja van, hogy 1 magot használ. De egy x86-nak ez nem kellene, hogy gondot okozzon.

-

xabolcs

őstag

válasz

hardline

#20137

üzenetére

hardline

#20137

üzenetére

Ni!

OpenWrt on x86 hardware (PC / VM / server): Expanding root partition and filesystem

-

hardline

senior tag

Sziasztok!

Vettem egy vékonyklienst router/torrent/samba/minidlna használatra. Openwrt szűz vagyok, de telepítve érkezett, így csak beállítgatnom kellett. Sikerült nagyjából, de lenne pár problémám, ebből a legfontosabb:

Az alapból 104 MB partició igen hamar betelt, nem tudok már csomagokat telepíteni. Hogyan tudnék növelni a partició méretén? 8gb ssd-n van. -

vargalex

Topikgazda

válasz

E.Kaufmann

#20132

üzenetére

E.Kaufmann

#20132

üzenetére

Azt csak én vetettem fel, mert nem derült ki, hogy volt-e közben újracsatlakozás (azóta kiderült, hogy nem).

-

vargalex

Topikgazda

válasz

BullZeye

#20125

üzenetére

BullZeye

#20125

üzenetére

Rögtön a LuCI kezdő oldalon le tudod választani bármelyik wifi klienst, aztán majd újracsatlakozáskor kap új IP-t.

Vezetékes eszköznél a fizikai kapcsolatot (akár csak port kikapcsolással) kell megszakítani, hiszen ő a lease time feléig semmit nem akar a DHCP szervertől. Pl. PPPoE, VPN esetén tud a szerver oldal bontani.

A lease time-t szerintem felesleges 5 percre rakni ezért, mert akkor minden kliens 2,5 percenként DHCP kéréssel fogja “bombázni” a routert tök feleslegesen. -

adika4444

addikt

válasz

BullZeye

#20112

üzenetére

BullZeye

#20112

üzenetére

AirFrier-nek miért kell statikus IP?

Esetleg olyan, ami cloud-less és LAN-on tudod vezérelni?

Ha igen, érdekelne a típusa.

#20124kutga

Erre két egyszerű megoldás van.

Az egyik, hogy a DHCP option-nal küldesz két DNS-t, az első a szerver címe, a második meg a routeré.

A másik, hogy a WAN interfészhez adsz DNS-t kézzel és akkor oda rakod a szerverét + egy valamilyen külsőset, pl. 1.1.1.1 és a router saját címét kapja mindenki DNS-ként DHCP-n. -

vilmaboy

őstag

Sziasztok!

Van egy Tp-Link Archer c6 v2 routerem szabadon és szeretnék access pointot csinálni belőle, hogy ne csak a szekrény tetején porosodjon.

Azonban a router csak lan kábelen tud access pointként működni. A kérdésem az lenne, hogy ha lecserélem az agyát openwrt-re, akkor képes lesz e wifin keresztűl fogni a megosztandó hálózatot és kiterjeszteni azt, mint egy repeater?Válaszokat előre is köszönöm

-

Narxis

nagyúr

Én csak biztonsági okból tettem fel, persze reménykedtem hátha valami pluszt is ad de olyan ez mint az okostelefonoknál a főzött ROM, használható de kevesebb baj van a gyárival. Persze itt is ingyen csinálják ezt, szabadidőben emberek szóval ez megsüvegelendő de nekem nincs idegzetem ha a gyári jó és az openwrt fórumot olvasgatva az archer c6 bár támogatott de másnak is vannak problémái. Biztos van olyan amivel meg tök jól fut.

-

BullZeye

veterán

válasz

vargalex

#20115

üzenetére

vargalex

#20115

üzenetére

Köszi, alap leasetimeot átraktam 5percre, bíztam benne, hogy van egy egyszerűbb módja, valamilyen parancs ami nem piszkálja a többi eszközt.

#20113 Celtis

Most épp Air Fryeren jött elő a dolog amit tesztel feleségem és valami 1 órás program futott, nem tudtuk, hogy ha áramtalanítjuk, akkor folytatja e a programot, vagy újra kezdi, ezért az nem volt első használatnál opció. Közben meg integráltam Home Assistantba.

Közben meg integráltam Home Assistantba.

Többször előfordul hasonló dolog, hogy az eszközt nem tudom újraindítani, és jó lett volna egy parancs amivel újraindítom az eszköz kapcsolatát openwrt-ből és csak azt az IP címet dobja le, de leasetime 5 percre állítása is tökéletes lesz remélhetőleg. -

kutga

félisten

Hölgyek/Urak!

Beállítottam otthon egy kis szervert, amire feltettem az Adguard Home alkalmazást. Ahhoz, hogy ez működjön, az openwrt router lan interfész beállításaiban meg kellett adnom a szerver ip címét, mint DHCP-Optiont (6,szerver ip címe). Működik is szépen, elérem a webes felületét, be tudom állítani, ami kell, viszont, ha valamiért a szerver nem megy, akkor a routeren lévő klienseken nincs névfeloldás, mivel az AGH az egyetlen dns cím, amit beállítottam. Hogy tudnám ezt a hibát kiküszöbölni? A szerver nyilván általában megy, de van amikor olyasmit csinálok rajta, aminek az idejére le kell kapcsolnom.

-

Lusu

aktív tag

válasz

E.Kaufmann

#20118

üzenetére

E.Kaufmann

#20118

üzenetére

Új előfizetést új simmel nem akarok havi 5-6 ezerért, ezért ez nem járható út...

Valamelyik a felvetett ötleteim közül?

Ha máshogy nem megy, marad a 2 telefonos megoldás, az úgyis van itthon. De jobb lenne minimalizálni az autóban maradó, kigyulladásra hajlamos eszközök számát

-

kutga

félisten

válasz

Narxis

#20121

üzenetére

Narxis

#20121

üzenetére

Egy új router gyári fw-rel szerintem a legtöbb usernek valóban elegendő lehet, sőt, ha elég okos, akkor akár a szolgáltatói modem/router/ont is használható. Openwrt-hez valóban utána kell olvasni, de igazából egyszer jól beállítva az is stabil és jól működik. Én itthon most openwrt használok, de a gyárival se volt sok baj a Cudyn.

-

Narxis

nagyúr

válasz

Narxis

#20120

üzenetére

Narxis

#20120

üzenetére

Még régebbi fw kellett mint amivel próbáltam de végül sikerült. TFTP64 meg nem jegyzi meg a beállításokat csak ha rendszergazda üzemmódban indítod el.

Na ez elég is volt egy életre, inkább veszek néhány évente új routert 20-30 ezer forintért aztán majd az EU lebokszolja a gyártókkal, hogy ez mennyire környezetkímélő dolog de nekem nincs időm beállításokat túrni meg fórumokon keresgélni, hogy ez vagy az miért nem működik.

-

Narxis

nagyúr

válasz

Narxis

#20119

üzenetére

Narxis

#20119

üzenetére

Tftp log szerint sikeres volt(?) a flash mégis az openwrt maradt rajta...

Connection received from 192.168.0.86 on port 4083 [19/08 09:40:21.563]

Read request for file <ArcherC6v2_tp_recovery.bin>. Mode octet [19/08 09:40:21.563]

Using local port 60139 [19/08 09:40:21.563]

<ArcherC6v2_tp_recovery.bin>: sent 15442 blks, 7906289 bytes in 3 s. 0 blk resent [19/08 09:40:24.117] -

Narxis

nagyúr

Üdv!

Felraktam a TP-Link Archer C6 V2-re a legújabb openwrt-t de több a bajom velem mint a gyári fw-vel valaha is volt. Poco X3 Pro csatlakozik de nem kap netet, OnePlus Nord 3-mon látszólag minden jó de volt egy időszak amikor ezen se volt net bár csatlakozva volt a router-hez. Szóval szerintem megpróbálom visszatenni a gyári fw-t aztán ha nem megy akkor új router.

-

Lusu

aktív tag

Sziasztok!

Vettem egy Wiim Pro Plus-t az autómba, hogy coax-ról tudjam etetni a DSP-m jó minőségű anyaggal. Vezérlését tekintve csatlakoznia kell hotspothoz, routerhez (amiről internetet is szed magának ha van) majd egy telefonnal is csatlakoznom kell amin fent van a vezérlő app. Tidal-t használok, szóval jó ha van internet, ezzel nincs is gond, van korlátlan net a telefonon.

Van egy használaton kívüli Asus AC65P-m erre tennék openwrt-t, ehez csatlakozna a Wiim, valamint a teló az applikációval és az internettel.

És akkor a kérdésem lényege:

A telefonom képes egyszerre bekapcsolva tartani a wifit és a hotspotját. Lehetséges, hogy a telefon hotspotjára csatlakozik a router internetért, majd a telefon wifije is csatlakozna a routerhez, hogy vezérelje a wiim-et? Amiért ezt szeretném, hogy ne kelljen két telefon az autóba.

Másik alternatíva ami eszembe jutott ha működhet, hogy az internet megy USB tetheringen és a telefon wifin is csatlakozik a routerhez? Ez csak azért rosszabb, mert a router-en 1 usb csati van és azt szeretném háttértárnak használni, hogy DLNA streameljen zenét a wiim-re. Vagy USB hubbal oszthatom és úgy belefér a tethering meg a külső drive?Remélem érthetően írtam mit szeretnék és köszönöm a segítséget, ötleteket

-

vargalex

Topikgazda

válasz

BullZeye

#20112

üzenetére

BullZeye

#20112

üzenetére

A lease time felénél az eszköz küld egy DHCP renew-t. Ilyenkor elvileg a dnsmasq válasz üzenetben NAK-ot küld és az új IP címet. De egy Air fryer-t nem olyan nehéz áramtalanítani...

Ha nem kapja meg az új IP címet, akkor vagy elírtad a MAC címet, vagy random MAC címet használ az eszköz... -

Tamy

őstag

válasz

BullZeye

#20110

üzenetére

BullZeye

#20110

üzenetére

Ha letelik a lease time, akkor már az új címet fogja kapni. Ha ezt nem tudod/akarod kivárni, akkor az is megoldás, ha egy pillanatra bontod a hálózati kapcsolatot (kihúzod a netkábelt, majd visszadugod). Windows esetén az ipconfig /release, ipconfig /renew parancs, Linux alatt pedig a dhclient -r interface parancs is segít.

-

BullZeye

veterán

Amikor statikus IP-t állítok be, néha az istenért nem akarja a régit elfelejti az eszköz.

Egy idő után meguntam, és routert meg az eszközt egyszerre indítottam újra, most viszont van egy eszköz amit nem nagyon lehet újraindítani, ilyen esetben hogy lehet, hogy felejtse el a DHCP által kiosztott IP címet, és vegye fel az openwrt-ben statikusan beállítottat? -

E.Kaufmann

veterán

Felbukkant valami érdekes a git commit logban:

hostapd: Add support for APuP

Ez valami WDS/MESH alternatíva, aminek minden tagjához mezei kliensek is tudnak csatlakozni (nem kell külön subinterface), miközben egymással is kommunikálnak, ha jól értem: [link]

-

kutga

félisten

válasz

huliganboy

#20106

üzenetére

huliganboy

#20106

üzenetére

Ha jól értem, akkor a szolgáltató eszközén van egy működő dhcp szerver, ami az openwrt routernek is kiosztja a címet, és azt szeretnéd elérni, hogy az openwrt router ne osszon ki a saját alhálózatán további ip címeket, de a szolgáltató ip cím tartománya legyen elérhető az egész hálózaton.

Szerintem neked akkor az openwrt eszközt ap üzemmódba kell tenni, amihez itt van a leírás. Ezzel az openwrt router átengedi az összes forgalmat, de nem oszt ki saját maga ip címeket. Wifit is beállíthatod rajta.

-

huliganboy

addikt

válasz

krealon

#20105

üzenetére

krealon

#20105

üzenetére

Static ip cím van adva neki, az internetet a szolgáltató eszköze oldja meg.. Most azt szeretném ha a fő Router osztanám az IP címeket Dhcp keresztül, az openwrt Router lan és wifije wiszint tovább kellene működnie....

Lényegében a hálózatok /csatolők/lan szerkesztem és a "A DHCP letiltása ennél a csatolónál" bepipálom...

Így jó lehet? Innentől a fő Router rendezi az IP címeket?

-

krealon

veterán

válasz

huliganboy

#20103

üzenetére

huliganboy

#20103

üzenetére

Ha rosszak a beállítások, akkor elérhetetlen lehet vagy megmagyarázhatatlannak tűnő folyamatok üthetik fel a felyüket.

-

huliganboy

addikt

válasz

huliganboy

#20103

üzenetére

huliganboy

#20103

üzenetére

-

huliganboy

addikt

Sziasztok!

Ha az eddig működő DHCP címkiosztást kikapcsolom openwrt alatt, és rá bízom a fő routerre az ip osztást, akkor lehet valami gebasz?

Egyszerűem kikapcsolom és kész?

Köszönöm

-

dynax

tag

sziasztok

xiaomi ac2350-re raktam openwrt-t és szeretném visszarakni a gyárit mert az ac wifi szuper de a sima N-es az katasztrofa és sajna van olyan eszközöm aminek az kell , a lényeg hogy egyszer már megprobáltam visszarakni de félig tégla lett és netinstallhoz hasonlo modszer kellett a visszaállításhoz , biztos van valami egyszerűbb modszer , ha valaki megosztaná velem hálás lennék

Új hozzászólás Aktív témák

- Akciós Windows 10 pro + Office 2019 professional plus csomag AZONNALI SZÁLLÍTÁS

- Kaspersky, BitDefender, Avast és egyéb vírusírtó licencek a legolcsóbban, egyenesen a gyártóktól!

- Windows, Office licencek kedvező áron, egyenesen a Microsoft-tól - Automata kézbesítés utalással is!

- Kaspersky, BitDefender, Avast és egyéb vírusírtó licencek a legolcsóbban, egyenesen a gyártóktól!

- Windows, Office licencek kedvező áron, egyenesen a Microsoft-tól - Automata kézbesítés utalással is!

- Realme 7i 64GB, Kártyafüggetlen, 1 Év Garanciával

- Asus TUF Gaming F16 (2024) FX607JV Grey - 16" - és Lenovo Legion Slim 5 RYZEN 7 8845HS

- Telefon felvásárlás! Samsung Galaxy A15, Samsung Galaxy A25, Samsung Galaxy A35, Samsung Galaxy A55

- Azonnali készpénzes GAMER / üzleti notebook felvásárlás személyesen / csomagküldéssel korrekt áron

- LG 34GS95UE - 34" Ívelt OLED / QHD 2K / 240Hz & 0.03ms / 1300 Nits / NVIDIA G-Sync / AMD FreeSync

Ki van maxolva az 500/22 exUPC.

Ki van maxolva az 500/22 exUPC.

![;]](http://cdn.rios.hu/dl/s/v1.gif)