Hirdetés

- Szénszál és réz találkozik az Inno3D egyslotos RTX VGA-in

- Vezetékmentes és kompakt gaming klaviatúra a Cherry Xtrfy védjegyével

- Cserélhető filtereket biztosít az Elgato legfrissebb, 4K-s webkamerája

- A YouTube-ot is betiltják a gyereknél az ausztrálok

- Gyilkosságban és öncsonkításban akart segíteni a ChatGPT

- RAM topik

- AMD Ryzen 9 / 7 / 5 9***(X) "Zen 5" (AM5)

- Azonnali alaplapos kérdések órája

- Vezetékmentes és kompakt gaming klaviatúra a Cherry Xtrfy védjegyével

- Milyen billentyűzetet vegyek?

- Nem indul és mi a baja a gépemnek topik

- Házimozi belépő szinten

- Milyen digitális videókamerát?

- TCL LCD és LED TV-k

- Milyen videókártyát?

Hirdetés

Talpon vagyunk, köszönjük a sok biztatást! Ha segíteni szeretnél, boldogan ajánljuk Előfizetéseinket!

-

PROHARDVER!

Haladó szintű hálózati témák topikja

Új hozzászólás Aktív témák

-

4Grider

félisten

Én óránként, két óránként kapok emailt arról, hogy a nyitott vpn/rdp/stb. portokon hány százan próbálkoztak. Mindenre van erőforrás szerte a világban.

Aleksandr Valerevich Mokhonko holland ip címei nálam is felbukkannak napi rendszerességgel. Mondjuk azt nem értem, hogy civilizáltabb országokban hogyan engedhetik az ilyesmit és miért nem ülnek már valahol a hűvösön. Mert Kambodzsa, Belíz, meg Oroszország/Kína esetén még megérteném, de Hollandiát, Belgiumot és Észak-Amerikát nem egészen értem... -

tjsz

senior tag

Sziasztok!

"Probléma" megoldva, írtam egy script-et, ami percenként nézi, hogy az openvpn status file-ban a kliens felsorolásnál van-e új elem, ha igen, akkor máris küld egy rövid e-mail-t, ami kb így nézi ki (mikor, milyen IP-ről, kicsoda, milyen titkosítással):

----------------------------------------------------------

OpenVPN clients:

2024-04-06 17:35:55 81.183.100.2:5535 felhasznalo AES-256-GCM

----------------------------------------------------------

Eddig minden ok.

Ma hajnalban ezt küldte a script:

----------------------------------------------------------

OpenVPN clients:

2024-04-09 01:34:45 80.66.88.204:65492 UNDEF BF-CBC

----------------------------------------------------------

Nézve a syslog-t, azt láttam, hogy erről a holland (?) IP címről többször is szeretett volna az illető belépni a router web-es (nem a "hagyományos" porton működő) felületére, illetve a lenti log-ok alapján (ha jól értem) az OpenVPN-re is? (ezútóbbi sem hagyományos porton megy).

Apr 9 01:34:45 FT-2CFDA1 daemon.notice openvpn-server1[1375]: TCP connection established with [AF_INET6]::ffff:80.66.88.204:65492

Apr 9 01:34:59 FT-2CFDA1 daemon.err openvpn-server1[1375]: 80.66.88.204:65492 Connection reset, restarting [-1]

Apr 9 01:34:59 FT-2CFDA1 daemon.notice openvpn-server1[1375]: 80.66.88.204:65492 SIGUSR1[soft,connection-reset] received, client-instance restartingKell emiatt aggódnom?

-

Tamy

őstag

válasz

MasterMark

#12595

üzenetére

MasterMark

#12595

üzenetére

Csak akkor két WAN portos router kell, a failovert talán még tudná is, de a wifit szerintem azok se tudják úgy, ahogy szeretné.

-

Bici

félisten

válasz

MasterMark

#12589

üzenetére

MasterMark

#12589

üzenetére

Az lenne a lényeg, hogy úgy legyen közösítve, hogy ne legyen hozzáférésük egymáshoz, de mindkettőre lehessen csatlakozni laptopról wifivel is.

Sávszél tekintetében igazából nagy gond nincs, mert asszem 100MBit-es vonalat kapok csak.

Ahogy egy vendég wifi sem látja a belső hálót, úgy lenne jó különválasztani. -

Bici

félisten

válasz

MasterMark

#12587

üzenetére

MasterMark

#12587

üzenetére

Van (illetve lesz, amikor bekötik) egy munkahelyi hálóm fix IP-vel, hozzáféréssel a céges dolgokhoz (a fix IP alapján) és egy otthoni háló, sima digi.

Az a cél, hogy az otthoni dolgok ne keveredjenek a cégessel, sem sávszél, sem hozzáférés terén. -

Bici

félisten

Sziasztok!

Van egy lakás két külön internet előfizetéssel.

Az a cél, hogy egy wifi-t szeretnék két VLAN-nal, de az is megfelelő, ha egy wifi van plusz egy vendég háló.

Van egy trükk a dologban: az egyik wifinek az egyik netre kellene mennie, a másiknak a másikra.

Valahogy így.

Ugyebár a két szolgáltatói router egyszerre nem lehet aktív, mert zavarnák egymást, ezért szeretném egy wifi hálóba szervezni a kettőt.

Ha lehetséges.A másik feladat, hogy van egy gép, aminek szüksége lenne dupla netre, failover módban, de ez csak vezetékekkel kell, hogy működjön, mert desktop gép. Mi ennek a legjobb módja? Szoftveres megoldás a nyerő, vagy valami hardveres dolog?

Kössz előre is az infókat

-

tjsz

senior tag

Sziasztok!

Nem tudom, hogy jó helyen kérdezem-e, ha nem, akkor bocsánat.

Asus router - Freshtomato firmware - OpenVPN beállítva - szépen megy a bejelentkezés.

A "custom configuration" résznél be lett állítva, hogy

--client-connect "/jffs/opt/scripts/vpn_login.sh opvpnEz a script az OpenVPN server "status" file-jából venne minden "CLIENT_LIST"-el kezdődő sort, majd ezt normális (szépen olvasható) formátumra alakítva küldené el e-mail-ben. 2 probléma jött elő ezzel kapcsolatban:

1. nem tudom miért, de az msmtp mindig 127-es hibakóddal száll el, ha egy VPN kapcsolat létrejön. Ha nincs VPN kapcsolat és "csak úgy" szeretnék vele e-mail-t küldeni, az szuperul működik. Miért? Mitől zavarodik meg?

2. az OpenVPN szerver "status" file-jában nem mindig látható azonnal a vpn kliens, tehát mintha nem frissülne azonnal. Hiába tettem a script-be sleep-t (akár mekkora értékkel), mintha egyszerűen nem látná. Ugyanakkor egy mc-vel megnézve a file-t, látom benne a bejegyzést a vpn kliensre vonatkozólag. Miért?

-

prime_adam

aktív tag

Sziasztok!

Remélem jó helyre írok, mert egy elég speciális kérdésem lenne. Előre szeretném leszögezni, hogy ebben a témakörben nem igazán vagyok otthon, sok mindent nem értek, és ezért is szeretnék segítséget kérni. Szóval adott 2 docker container, nevezzük őket A-nak és B-nek.A-n uwsgi fut, a következő beállítással (a lényeget kiemelve):

socket = 0.0.0.0:8000

B containeren Nginx fut, a következő beállításokkal (szintén a lényeget kiemelve):

upstream backend_upstream {

server backend:8000;

}

...

location / {

uwsgi_pass backend_upstream;

include uwsgi_params;

}

Ez így rendben van, működik. Nginx kommunikál a megadott socket porton a backend containerrel és minden tökéletes.Viszont szeretném lecserélni az uwsgi-t, mert szükség lenne asgi-re. Jelenlegi állás szerint daphne-ra. És innentől kezdve nem értem a dolgokat, mivel ha daphne-n socket-es kommunikációt szeretnék, ahhoz be kell állítani egy socket fájlt. De minek a fájl? Nem lesz socket port? Hogy skálázódik? A jelenlegi konfigurációba hogy illeszkedik bele? Egyszerűen nem értem a mögöttes logikát, pedig úgy néz ki a többi megoldás is socket fájlokat használ, pl. uvicorn.

Egyébként azt tudom, hogy simán http alapon is működhetném a daphne-t, de azt olvastam, hogy nem javasolt amennyiben van Nginx is, mert a socket gyorsabb és "tisztább" megoldás.

-

gozi

tag

válasz

sziszi-fuszi

#12578

üzenetére

sziszi-fuszi

#12578

üzenetére

A kötődobozoknál lévő optikai kábel tartaléknak elsődlegesen más a feladata: mivel a szálhegesztést nem igazán lehet megfelelő minőségben elvégezni az oszlopon lógva, így a plusz feltekert kábel ebben az esetben azért kell, hogy a kötődobozt levéve a földön tudják a hegesztést elvégezni. Normál esetben csak annyi plusz kábel kellene oda, hogy a kötődobozt leszerelve, a földig kényelmesen leérjen.

-

Albi001

tag

válasz

MasterMark

#12581

üzenetére

MasterMark

#12581

üzenetére

Köszönöm szépen!

Akkor nem foglalkozom külön a tűzfallal, csak bekapcsolva hagyom és ennyi.

-

Albi001

tag

Sziasztok!

Van egy TUF-AX3000V2-es routerem.

Bekapcsoltam benne a tűzfalat.

A kérdésem az volna, hogy ha port forwardnál rögzítek szabályokat, akkor kell-e avval külön foglalkozni, hogy a tűzfalnál is kivételek közé tegyem azokat?

Feltételezném, hogy inteligens annyira a rendszer, hogy ebben az esetben ott már nem kell.

Ha viszont automatikosan működik szépen, akkor meg mi értelme annak, hogy külön lehet tűzfal szabályt is és külön lehet port forwardingot is csinálni? -

válasz

fatpingvin

#12577

üzenetére

fatpingvin

#12577

üzenetére

fatpingvin, sziszi-fuszi: Köszi szépen! Ma is tanultam valamit... :-)

-

Sziasztok!

Esetleg nem tudjátok, hogy miért tekernek egy csomó kábelt pluszban ezekre az eszközökre? Sok esetben ennek a mennyiségnek akár a kétszeresét is látom.

Nekem pazarlásnak tűnik, de biztos van rá magyarázat...

Köszi!

-

Reggie0

félisten

válasz

MasterMark

#12573

üzenetére

MasterMark

#12573

üzenetére

Csak a route prioritasok alapjan, esetleg, ha OS szinten van valami kivetel kezeles is, pl. 127.0.0.0/8-ra, mondjuk windowson, de annak a lelkivilagat nem ismerem annyira.

Linuxon biztos, mert pl. a 127.0.0.0/8 a local routing tablaban van, nem a main-ben, es annak prioritasa van a main tabla elott.

-

-

válasz

Reggie0

#12571

üzenetére

Reggie0

#12571

üzenetére

A teljes IPv4 tartományt le tudod fedni a 0.0.0.0/0 leírással.

Ezt persze felbonthatod ketté is, a 0.0.0.0/1 és 128.0.0.0/1 leírással.

Na most. Ha két helyen is szerepel a 0.0.0.0/0, de csak az egyik helyen az utóbbi kettő, akkor az lesz a nyertes, mivel nála van jobban passzoló routing szabály.

Szerintem 😁 -

Reggie0

félisten

válasz

MaCS_70

#12570

üzenetére

MaCS_70

#12570

üzenetére

Ja, latom en is beneztem. hogy /0-t hagynak a 128.0.0.0/1 melle, de ott a /1 is jo lenne. Valoszinuleg azert mert valami primitiv content matchingot csinaltak es ha nem pont 0.0.0.0/0 van a stringben, akkor mar nem routeol. Valoszinuleg barmi mast is melle lehetne irni, akar 0.0.0.1/24-et is.

-

válasz

Reggie0

#12567

üzenetére

Reggie0

#12567

üzenetére

Köszi, a matekot eddig is értettem (bizonyos gyakorlati bizonytalanságokkal),de nekem is az a furcsa (ismeretlen), amit MasterMark írt.

Olyan ez nekem, mint egy csomó jogszabályban, amikor van egy olyan meghatározás, hogy pl. "beléphetnek: a, kék szeműek; b, barna szeműek; c, egyébként minden színű szeműek"

MaCS

-

Játékos

addikt

válasz

MasterMark

#12562

üzenetére

MasterMark

#12562

üzenetére

Köszönöm a választ!

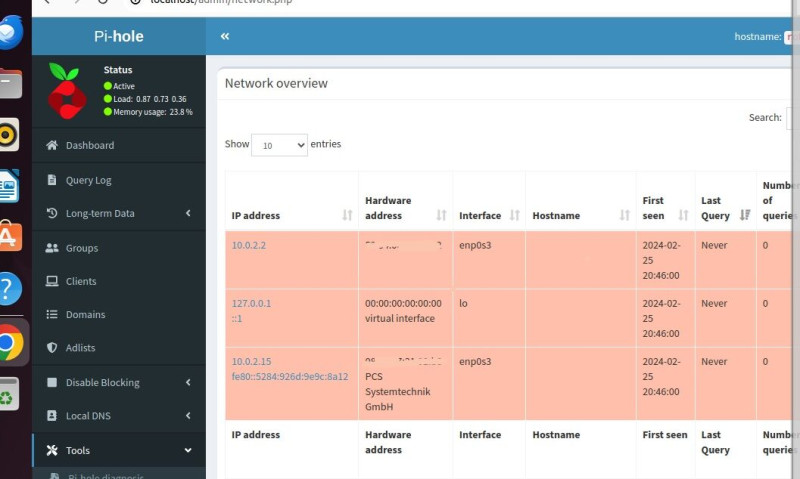

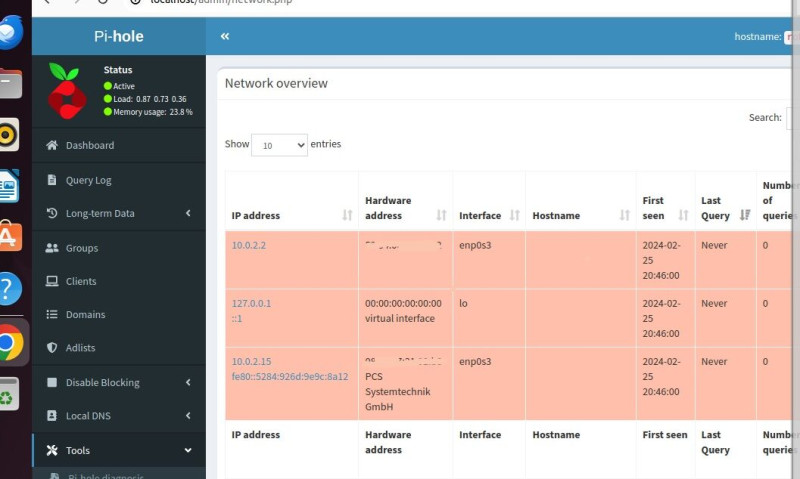

A képen lévő IP-k közül valamelyik a megfelelő, vagy rossz helyen keresem?

Ezt a DNS-t a routeremben kell beállítani, vagy csak a figyelni kívánt gépben?

Ha ez a pihole kikapcsolásra kerül, akkor a kliens nem fog tudni wifin internetet használni, vagy esetleg akkor egy másodlagos DNS-t használ, ami a mostani?

-

Reggie0

félisten

válasz

MaCS_70

#12565

üzenetére

MaCS_70

#12565

üzenetére

Nagyon egyszeru: a / utan levo szam azt jelzi, hogy mennyi bit fix, balrol szamolva.

Tehat 0.0.0.0/0 eseten barmelyik bit megvaltoztathato, az az ez a teljes cimatartomany.0.0.0.0/0-nel ez azt jelenti, hogy a legfelso bit allando, a mogotte levo tartomanyok valtoztathatoak:

Azaz

0xxxxxxx xxxxxxxx xxxxxxxx xxxxxxxx maszkolva, igy az eleje:

0000000 0000000 0000000 0000000 = 0.0.0.0, a vege pedig:

0111111 11111111 11111111 11111111 = 127.255.255.255Ehhez hasonloan a 128.0.0.0/1 majdnem ugyanez lesz, csak a legfelso bit 1-es:

1xxxxxxx xxxxxxxx xxxxxxxx xxxxxxxx maszkolva, igy az eleje:

1000000 0000000 0000000 0000000 = 128.0.0.0, a vege pedig:

1111111 11111111 11111111 11111111 = 255.255.255.255Szoval ennyi a matek. A 0.0.0.0/0 also fele a 0.0.0.0/1 a felso fele a 128.0.0.0/1.

-

Reggie0

félisten

válasz

MasterMark

#12564

üzenetére

MasterMark

#12564

üzenetére

A 128.0.0.0/1 a 0.0.0.0/0 felso fele. Azert van odarakva, hogy 128.0.0.0-255.255.255.254 cimeken levo gepeket is elerjed. A 0.0.0.0/1 csak 1.0.0.0-126.255.255.255-ig fedi le.

-

válasz

MasterMark

#12564

üzenetére

MasterMark

#12564

üzenetére

Köszönöm, ezt jó tudni. Ugyanis elég sokat agyaltam azon, hogy a 128.0.0.0/1 mégis hogyan működhet, de hiányos IP-címzési ismereteimmel nem sokra jutottam.

Köszönettel: MaCS

-

MasterMark

titán

válasz

MaCS_70

#12563

üzenetére

MaCS_70

#12563

üzenetére

Szerintem az a trükk, hogy ha 0.0.0.0/0 van az allowedIPs-ben akkor azt úgy veszi hogy akkor minden mást kizár. Amint mellékerül bármi, akkor már nem csinálja ezt a kizárást. A 128.0.0.0/1 az átfedésben van amúgyis a 0.0.0.0/0-val, szerintem csak dummynak van odarakva, hogy ne érvényesüljön ez a kizárás.

-

válasz

ArthurShelby

#12560

üzenetére

ArthurShelby

#12560

üzenetére

Az volt a gond, hogy ha bekapcsoltam a WireGuard kapcsolatot a mindenes AllowedIPs-szel, akkor ezzel el is dobta a helyi hálózatomat, mert minden a WireGuardon keresztül jött. A checkbox viszont lehetővé teszi, hogy a távoli és a helyi hálózatot is lássam, ugyanakkor a távoli hálózat netkapcsolatát használjam.

MaCS

-

MasterMark

titán

válasz

ArthurShelby

#12560

üzenetére

ArthurShelby

#12560

üzenetére

Én se értem.

A kill-switch arra kell, hogy ne szivárogjon a VPN-en kívülre packet. Szóval úgy állítja be, hogy csak a VPN-en keresztül küldjön csomagokat. Azt nem tudom ezt hogy éri el, és hogy az említett allowedIPs szabály ezt hogy oldja meg.

-

ArthurShelby

addikt

válasz

MaCS_70

#12558

üzenetére

MaCS_70

#12558

üzenetére

Ez végül mit oldott meg? Én már elfelejtettem az eredeti problémád.

Azt látom, hogy a 0.0.0.0/0-t fölbontja 2 részre, 0.0.0.0/1 és 128.0.0.0/1-re. Azt nem értem pontosan ez miért jó? A /1 talán magasabb prioritású mint a /0?

szerk: mondjuk a kill switch funkció sem tiszta nekem...

-

Játékos

addikt

válasz

MasterMark

#12555

üzenetére

MasterMark

#12555

üzenetére

Működni látszik a pihole virtuális gépen ubuntun.

Merre induljak, ha egy bizonyos kliens forgalmát szeretném látni a lokális hálózaton?

-

válasz

MaCS_70

#12544

üzenetére

MaCS_70

#12544

üzenetére

A megoldás a WireGuard beállítására meglepően egyszerű lett:

Ha ugyanis a windowsos kliensben a konfiguárciós file szerkesztési ablakában az AllowedIPs sorba azt írom be, hogy 0.0.0.0/0, csakkor megjelenik egy "Block untunneled traffic (kill-switch) opció a szerkesztési ablak alatt. Ha ez nincs beikszelve, akkor az AllovedIPs sorhoz beír a 0.0.0.0/0 mögé egy 128.0.0.0/1 értéket.

Mindenkinek köszönöm a segítséget!

MaCS

-

Játékos

addikt

válasz

MasterMark

#12555

üzenetére

MasterMark

#12555

üzenetére

Ok, köszönöm, így lesz.

-

Reggie0

félisten

válasz

MasterMark

#12553

üzenetére

MasterMark

#12553

üzenetére

Erdekes, en beirom, hogy

wg set wg0 peer <PK> add allowed-ips 0.0.0.0/0es semmit sem valtozik a route tabla. Szoval nem a wg valtoztatja, hanem a melle pakolt tool.

Sajnos a win/android verziokon bundleben kapod, de szerencsere fent van a forraskodja, at lehet irni.

-

Játékos

addikt

válasz

MasterMark

#12552

üzenetére

MasterMark

#12552

üzenetére

Akkor pontosítok: a linux, docker, pihole mindegyik abba a halmazba tartozik, amiben nem vagyok nagyon jártas. Azért próbálkoztam dockerben a pihole-lal, mert nyilván így kényelmes a meglévő PC előtt ülve, illetve néhány "oktató" videót találtam, de mindegyik végén működött a "localhost/admin", csak nálam nem ...

-

MasterMark

titán

válasz

Reggie0

#12551

üzenetére

Reggie0

#12551

üzenetére

Telefonra és windowsra is ezek offical "toolok", de ugye windowson együtt jár a kettő.

szerk.: Pedig de, az allowedIPs az automatikusan kernel route lesz, nem kell hozzá tool, a wg interfész csinálja.

-

Reggie0

félisten

válasz

MasterMark

#12546

üzenetére

MasterMark

#12546

üzenetére

Tool alatt az a progit ertem amivel pocogteted es nem a gyari wg nevezeto command line tool, ami csak a wireguard interfeszt konfiguralja.

Linux alatt pl. a wg-quick a tipikus tool (wireguard-tools csomag resze). Ez allitja a default routeokat. [link]

Az alap wg command ami a wireguard csomagban van, az csak a wg interfeszek parametereit allitja, route tablahoz nem nyul, az a user feladata. -

Játékos

addikt

válasz

MasterMark

#12549

üzenetére

MasterMark

#12549

üzenetére

Szia!

Először látom a pihole-t. Illetve szeretném. Van setleg egy kiszuperált kis pc a pincében, amire tehetek valami linuxot, ha az célravezetőbb. -

Játékos

addikt

válasz

Játékos

#12547

üzenetére

Játékos

#12547

üzenetére

A Dockerben van egy "Networks" fül, amiből számomra két sor hordoz feldolgozható információt:

"Gateway": "172.17.0.1",

"IPAddress": "172.17.0.3",

Ebből azt gondolnám, hogy a pihole a "172.17.0.3" IP címen kellene, hogy elérhető legyen, de azt a címet még csak pingelni se tudom, a "172.17.0.1"-et igen -

Reggie0

félisten

válasz

MasterMark

#12542

üzenetére

MasterMark

#12542

üzenetére

Igazabol azt nem a wireguard irja felul, hanem a tool amit hasznalsz. Maga a wireguard hozza sem nyul a route tablahoz.

Normalis tool azt csinalja, hogy ami eddig default route volt, annak atirja a destination-jet az ellenoldali wireguard ipcimere, igy az mindig ki fog talalni.

-

válasz

MasterMark

#12542

üzenetére

MasterMark

#12542

üzenetére

A "hogyan lehet megcsinálni" és a "MaCS hogyan tudja megcsinálni" nem azonos tartalmú esetek.

Értettem, hogy mit írsz, csak azt nem, hogy a WireGuardban hogyan valósítom meg.

De már tanulmányozom a bambano által linkelt tutorilat, ami jó eséllyel megvilágosodást hoz majd.

Köszönettel: MaCS

-

MasterMark

titán

válasz

MaCS_70

#12539

üzenetére

MaCS_70

#12539

üzenetére

Azt is leírtam, hogy úgy hogy lehet megcsinálni.

Egyedüli amit nem értek, hogy ha wireguardban AllowedIPs-re 0.0.0.0/0 van beírva, akkor hogy írja felül azt, hogy a már meglévő routeok se működjenek, hanem mindent arra küldjön. Hiszen a saját lokál hálód ott van connected networknél, a route meg kéne maradjon, de mégis valahogy felülírja ezt.

Egyébként itt is ki lehet számoltatni: WIREGUARD ALLOWEDIPS CALCULATOR

(És itt alul ugyanúgy leírja, hogy a PostUp scripttel jobb inkább beállítani.) -

válasz

bambano

#12527

üzenetére

bambano

#12527

üzenetére

Köszi!

Odafelé könnyen megy az IP-tartományok számolása, mivel az összes hálózatos feladatunk ezzel kezdődött.

Visszafelé számolni nekem már utánagondolást és papírt igényel. Tehát mondjuk azt kitatlálni, hogy az én 89.xxx.xxx.xxx címem hol is van a listában.

Köszönettel: MaCS

-

bambano

titán

válasz

MasterMark

#12532

üzenetére

MasterMark

#12532

üzenetére

tilos.

amikor a 0.0.0.0/0-t beállítod, akkor előtte van egy specifikusabb route, mert a loopbacket mindig felhúzza a kernel, tehát a default route nem routolja a lokál netet.meg egyébként van még egy rakás privát címtartomány, ami, jó eséllyel, szintén nincs kiszedve ebből, de most nem fogok rfc-t turkálni.

A helyes eljárás az, hogy a specifikus route-okat meg kell adni, és default route-t a végére. ezt a listát meg el kell felejteni.

-

MasterMark

titán

válasz

#79484416

#12533

üzenetére

#79484416

#12533

üzenetére

Ez ugye itt a 0.0.0.0/0 kivéve belőle a 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16.

Azaz a default route megfelelője a privát tartományokat kivéve. Ugyanúgy kell működnie mint egy default routenak.

A loopback tartományt szerintem network driver szinten nem fogja routolni semmi még ha van is rá route egyébként.

-

MasterMark

titán

válasz

MaCS_70

#12524

üzenetére

MaCS_70

#12524

üzenetére

Ezek tartományok ahogy már írták, netes kalkulátorba be tudod tenni, és akkor látod melyik címeket tartalmazza: IP Subnet Calculator

-

MasterMark

titán

válasz

PiroGrim

#12528

üzenetére

PiroGrim

#12528

üzenetére

A listát a wireguard mobilos klienséből vettem, és mindent tartalmaz ami nem privát és az internet felé kell routolni.

Én nagyjából átnéztem és jónak tűnik. A CGNAT tartományt is a net felé kell routolni, ez jól van így.

A loopback is benne van, de szerintem az nem okoz gondot.

-

bambano

titán

válasz

MaCS_70

#12524

üzenetére

MaCS_70

#12524

üzenetére

pedig kénytelen leszel kettes számrendszerben bináris and műveletet végrehajtani

a /x azt jelenti, hogy balról, a legértékesebb bit felől x darab 1-es bitet "betolsz", beshiftelsz, és így megkapod a netmaszkot. A netmaszk és az ip cím bináris és művelettel megmondja a meghatározott biteket, a netmaszk 0-s bitjei helyén bármi állhat, amit te osztasz ki.tehát a 192.168.1.0/24 az 24 darab 1-es bit balról, vagyis a 192.168.1 fix, és a nulla helyére be tudod rakni 8 darab 0/1 bit minden kombinációját.

Mondjuk ez a lista nem jó, mert a carrier nat benne van, de mindegy.

Egyébként szerintem nincs értelme ilyen címzést használni, hogy minden ip cím, hanem helyette van az alapértelmezett átjáró. a kivételt fel kell venni route-ként plusz marad a default. -

PiroGrim

tag

válasz

MaCS_70

#12524

üzenetére

MaCS_70

#12524

üzenetére

Szia!

Pontosan!

1.0.0.0/8 az azt jelenti, hogy 1.0.0.0-tól 1.255.255.255-ig minden

IP címzésben pedig 0-tól 255-ig számolunk.

Azért /8 mert csak az első 8 bit van lefixálva. Azaz:

az 1.0.0.0 ipv4 cím kettes számrendszerben nézve:

00000001.00000000.00000000.00000000

az első pont előtti 8 bit fix, utána pedig bármi lehet. -

válasz

Reggie0

#12523

üzenetére

Reggie0

#12523

üzenetére

Ez csak a kérdés megismétlése.

Azt nem értem, hogy miért. Hol a többi IP-cím? Vagy az a trükk, hogy az első oktetek /x részeiből összeáll az egész? (Most éppen nem igazán vagyok kettes számrendszerben számoló üzemmódban, és ez nekem negyon nem rutinszerű.)

Köszönettel: MaCS

-

válasz

MasterMark

#12478

üzenetére

MasterMark

#12478

üzenetére

Bocs, mégsem értem.

Mármint azt nem, hogy ez miért fedi le az internetet a privát tartományok nélkül:

1.0.0.0/8, 2.0.0.0/8, 3.0.0.0/8, 4.0.0.0/6, 8.0.0.0/7, 11.0.0.0/8, 12.0.0.0/6, 16.0.0.0/4, 32.0.0.0/3, 64.0.0.0/2, 128.0.0.0/3, 160.0.0.0/5, 168.0.0.0/6, 172.0.0.0/12, 172.32.0.0/11, 172.64.0.0/10, 172.128.0.0/9, 173.0.0.0/8, 174.0.0.0/7, 176.0.0.0/4, 192.0.0.0/9, 192.128.0.0/11, 192.160.0.0/13, 192.169.0.0/16, 192.170.0.0/15, 192.172.0.0/14, 192.176.0.0/12, 192.192.0.0/10, 193.0.0.0/8, 194.0.0.0/7, 196.0.0.0/6, 200.0.0.0/5, 208.0.0.0/4

Köszönettel: MaCS

-

válasz

MasterMark

#12518

üzenetére

MasterMark

#12518

üzenetére

MaCS

-

válasz

PiroGrim

#12515

üzenetére

PiroGrim

#12515

üzenetére

PiroGrim, MasterMark!

Nagyon köszönöm a hasznos segítségeteket!

A célom nem az, hogy Titeket csuklóztassak itt, hanem legfőképpen szeretném megérteni a WG működését és beállításait. Tehát már egy használható tutorialnak is nagyon örülnék, amelyben tisztázva vannak a beállítási lehetőségek, hogy pl. mi az a Postup és Postdown, mik a fogalmak és a szintaxis. (Inkonzisztens, zavaros leírást már sokat találtam, és erre nem csak én panaszkodom a neten.)

Hogy mást ne mondjak: nem tudom, hogy hogyan tudom a szerveroldalt finomhangolni. Egy routeren futó GUI-m van...

Köszönettel: MaCS

UI: Szomorú érdekesség:

Láthatjátok, hogy milyen szinten vagyok, milyen komoly hiányosságaim vannak.

Ehhez képest az egyetemen mérnökinformatikus szakon hálózatokból az évfolyam legjobb hármasában voltam. Elmélet és labor (= Packet Tracer) kombóból.

Ennyit ér mostanában a felsőoktatás...

-

PiroGrim

tag

válasz

MaCS_70

#12511

üzenetére

MaCS_70

#12511

üzenetére

Ezeket a WG szerveren kell beállítani, hogy ezeket az ip-ket küldje le mint route a rácsatlakozó kliensnek.

Elején talán még ovpn-ről volt szó és az "protected network"-nek hívja.

Ami hálózatokat megadsz a szerveren mint protected network, azok lesznek a kliens számára elérhetőek vpn-en keresztül.

Teszem azt, van egy openwrt routered ami VPN szerverként üzemel és amúgy rajta van a 192.168.10.0/24 subnet.

Te pedig az irodában ülsz ahol meg az az ip-d, hogy 10.238.70.157.

Az irodában ülve ha cmd-ben kiadod a "route print" parancsot, akkor a sok egyéb között lesz két valami ilyesmi:

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 10.238.70.254 10.238.70.157 25

10.238.70.0 255.255.255.0 On-link 10.238.70.254 281

Amikor pedig felcsatlakozol a vpn-edre, akkor fogsz mellé kapni valami olyasmit, hogy

192.168.10.0 255.255.255.0 On-link X.X.X.X 1Ami megmondja a gépednek, hogy a 192.168.10.0-ás tartományt a vpn csatornán kell keresnie.

Tehát bármit megadsz a protected networks-be arról fogsz kapni egy route-ot.

Ha mindent arra akarsz vinni, akkor 0.0.0.0 0.0.0.0-át kell belerakni.

Ha pedig mindent, kivéve a privát tartományokat, akkor MM megadta hozzá a képletet

-

MasterMark

titán

-

PiroGrim

tag

Hali!

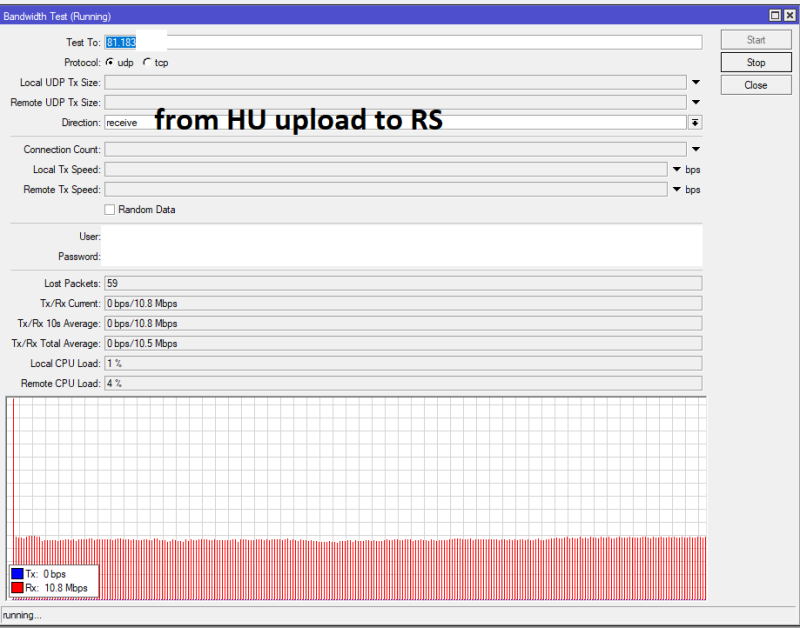

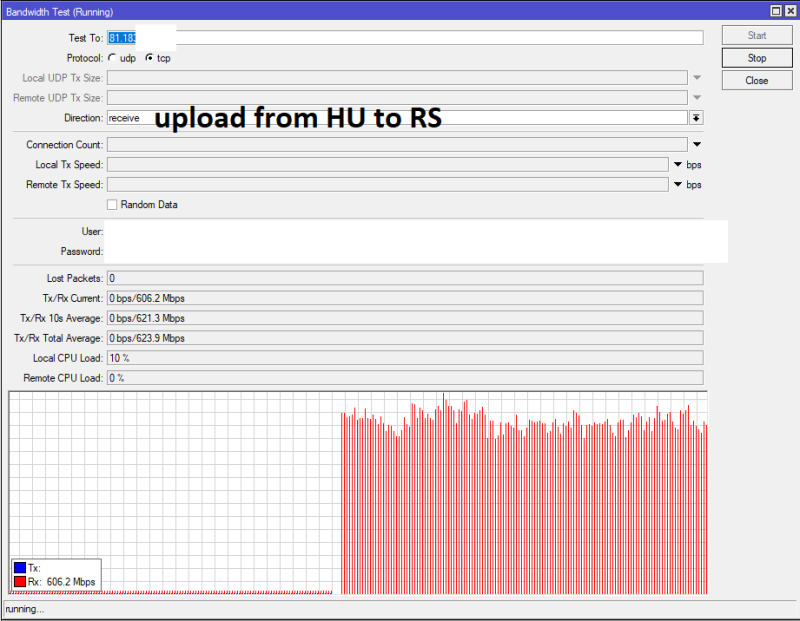

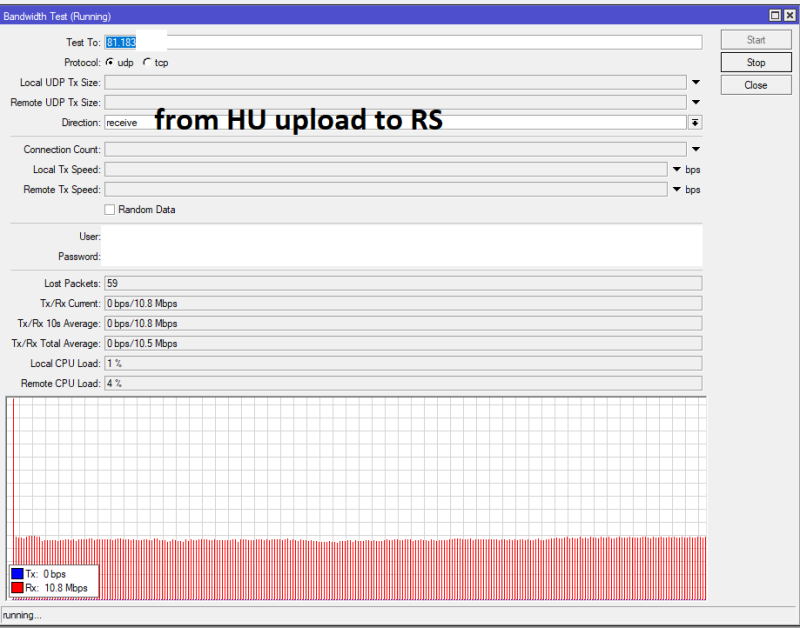

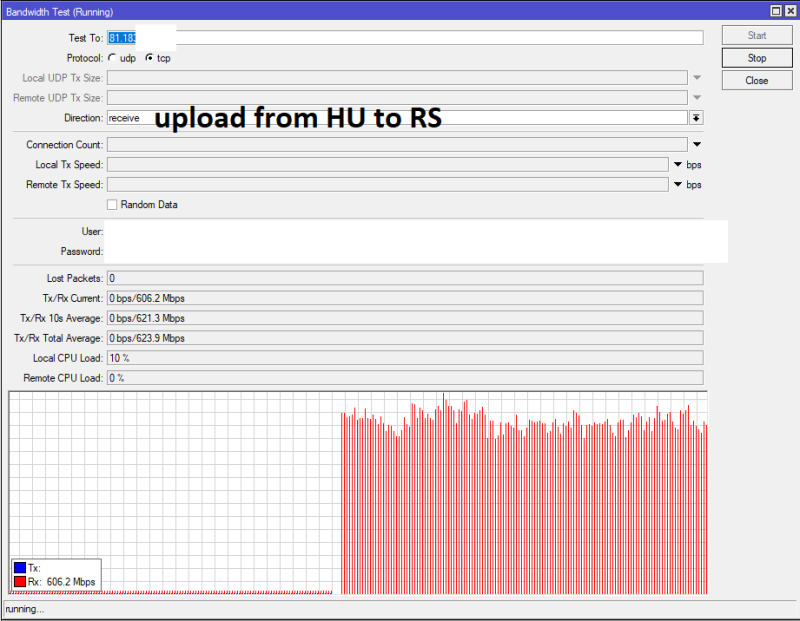

Ha a TCP stabilan megy akkor olyan nagy probléma nem szabadna legyen.

UDP-nél ugye nincs visszacsatolás, csak hányjuk izomból amit lehet.

Valószínűleg csomagveszteség miatt esik ennyire alacsonyra a sávszél.

Sajnos az udp az "best effort".

Ha mindkét végponthoz hozzáférsz egy wireshark / tcpdump-al ellenőrizheted, hogy mondjuk 100 elküldött udp csomagból mennyi is érkezik meg. TCP-nél szintén látványos lehet, ha általános csomagveszteség van, akkor tele lesz szépséges fekete-piros retransmission üzenetekkel:

Ha nagy a csomagvesztés, akkor írj a szolgáltatónak, hogy nézzenek rá ők is, csatold nekik a két oldalon készített capture-öket, hogy lássák tényleg nem jönnek meg. -

válasz

MasterMark

#12504

üzenetére

MasterMark

#12504

üzenetére

Ami Számodra triviális, az nekem ismeretlen terület lehet.

Én annyit látok, hogy a WG-ot a kliensoldalon a conf-fájlban tudom idomítani. Ennek viszon vajmi keveset tudok a lehetőségeiről, és amikor kutatok a neten, egymásnak ellentmondó információkat találok, valamint sok panaszt arra, hogy nincs jól használható, egységes tudástár a WG-hoz.

Köszönettel: MaCS

-

SP4C3

veterán

válasz

MasterMark

#12509

üzenetére

MasterMark

#12509

üzenetére

Volt, hogy egy egész éjjszakán át jól ment, most úgy hagytam, grafikonoztatom, meglátom mi derül ki belőle, jelenleg stabilan 10Mbps jön.

-

SP4C3

veterán

Sziasztok,

Adott egy magyarországi T Home előfizetés (pontos csomagot, sebességet nem tudok) és egy szerbiai szimmetrikus 1.5Gbps dedikált vonal...Magyar oldal: T-Home modem, mögötte Mikrotik hAP ax3

Szerb oldal: SFP+ modul direkt a routerben Mikrotik CCR1036-8G-2S+Össze szeretném kötni a 2 pontot WireGuard-dal, meg is történt, először 600Mbps BTest szerint, majd 300Mbps és egy idő után 10Mbps UDP-n, TCP-n 600-1000Mbps között mozog.

NEM a WireGuard a probléma, public IP címre mérve is kaksi:

UDP feltöltés magyarországról szerbiába:

TCP feltöltés magyarországról szerbiába:

Bármi ötlet, javaslat?

-

válasz

MasterMark

#12502

üzenetére

MasterMark

#12502

üzenetére

Ahha, hogy ez a minden minusz privát tartományok!

Ezt mondjuk kiokoskodhattam volna...

Azt sajnos nem tudom, hogy routing szabályt hol tudok beadni.

Köszönettel: MaCS

-

MasterMark

titán

válasz

MaCS_70

#12501

üzenetére

MaCS_70

#12501

üzenetére

Mert azt akarod, hogy az internet arra menjen, nem?

Ezek a hálózatok az internet címei, csak körbe kell írni a privát tartományokat (10.0.0.0, 172.16.0.0, 192.168.0.0 stb.).

Szóval a privát tartományokon kívül minden mást arra fog küldeni. Ezt máshogy nem lehet csak így körbeírni.Ahogy már írtam, az allowed ips azt adja meg mit küldjön a vpn-en keresztül.

A default route szebb, de ahhoz kell a routing szabály amit az elsőben írtam.

-

válasz

MasterMark

#12496

üzenetére

MasterMark

#12496

üzenetére

Igen, köszönöm, olvastam -- csak nem értem. Mármint azt, hogy miért is kell ezeket az IP-címeket megadni.

Mindig azt hiszem, hogy kezdek valamit érteni, aztán egy nagy túróst...

Köszönettel: MaCS

Új hozzászólás Aktív témák

- RAM topik

- Kertészet, mezőgazdaság topik

- Kirakatba tette a Google a Pixel 10-eket

- AMD Ryzen 9 / 7 / 5 9***(X) "Zen 5" (AM5)

- Azonnali alaplapos kérdések órája

- Gitáros topic

- One mobilszolgáltatások

- Konteó topic

- Vezetékmentes és kompakt gaming klaviatúra a Cherry Xtrfy védjegyével

- Autós topik

- További aktív témák...

- OHH! Dell Precision 7560 Tervező Vágó Laptop -70% 15,6" i7-11850H 32/1TB NVIDIA A3000 6GB FHD

- Ohh Lenovo ThinkPad P15 G2 Tervező Vágó Laptop -75% 15,6" i5-11500H 32/1TB RTX A2000 4GB /1 Millió/

- LÉZEREZÉS! külföldi billentyűzet magyarra kb. 20-30p alatt!

- Lian Li HydroShift 360 LCD /3x120mm RGB FAN/ HSLCD36RB (593933)

- Lian Li Hydroshift 360 LCD /FANLESS/ HSLCD36NB (593932)

- Telefon felvásárlás!! Samsung Galaxy A22/Samsung Galaxy A23/Samsung Galaxy A25/Samsung Galaxy A05s

- Bomba ár! HP Pro X360 11 G1 - Intel N4200 I 4GB I 128GB SSD I 11,6" HD Touch I Cam I W10 I Gari

- Szinte új, minőségi, állítható ritkítóolló

- AKCIÓ! MSI Z390 i5 9400F 16GB DDR4 512GB SSD RTX 2060 Super 8GB Corsair Carbide Series 200R 600W

- Bomba ár! Dell Latitude 5310 - i5-10GEN I 16GB I 256SSD I HDMI I 13,3" FHD I Cam I W11 I Garancia!