Új hozzászólás Aktív témák

-

scream

veterán

Az oké, viszont PPPoE passthrough-ra rakva a Telekomos modemet, pfSense-en beállítgatva a dolgokat sehogy nem tudok életet lehelni az IPv6-os részébe - hiába van DHCP6-os gateway WAN oldalról (kap ipv6 címet), hiába megy a DHCP6 server és a Router Advertisement (Stateless DHCP) és hiába kapnak a lokális eszközeim IPv6-os címet, amikor checkolom netes IPv6 checkerrel, akkor csak a DNS6 + IPv4 és IPv4-es tesztek futnak le, ami IPv6 az nem.

Direktbe kötve a gépet a passthrough-ra rakott modemre, kap IPv4 és IPv6 címet és a fenti teszt szépen lefut -> vagy a pfSense beállításokban valami nem kerek vagy a modem-en kéne valamit állítani -> modem tűzfalát nem lehet ki/bekapcsolni, csak a ping választ lehet kifelé engedni/tiltani benne...

-

Patice

nagyúr

IPv6 esetén már van annyi publikus IP cím, hogy nem kell privát IP tartományokkal bajlódni.

A szolgáltatód nem egy IP címet ad/szolgáltat, hanem egy tartományt, így minden netes eszközödnek lesz külön publikus IP címe.

DHCP nem kell, lehet, de csak lehetőség.

Cserébe kell minden elé egy jó tűzfal. -

scream

veterán

Hali!

Tegnap Telekom berakott NAT mögé, ami kicsit kellemetlenül érintett, de telefonos üfsz keresztül sikerült kivetetni magam + távolról modem reboot-ot is kérni, így már elértem az otthoni hálómat.

Viszont, valahogy elébe mennék a dolognak, így előjött az IPv6 témaköre. Magyar Telekom specifikus dolgok beállításában kellene kis infó, hogy mit/hogy merre - még elég ismeretlen számomra az ipv6 - van-e esetleg erről valakinek infója/tanácsa/egyebe?

-

Raijin

tag

Hozzáértő szakit keresek aki némi pénzmagért beállítja a pfsense routerem-en a nordvpn hozzáférést.

Két bejövő net van.

Árajánlatokat privátban várok. -

ViZion

félisten

válasz

Multibit

#1192

üzenetére

Multibit

#1192

üzenetére

Igen, ellenőrzésnél az x.15-x.60 range szerinte 6 db host volt...

Egyesével beírva OK, ellenőrzéskor is.

Szerk.: esetleg az lehet a baja, h nincs mindenhol kliens? Mondjuk nem csak az első 6-ot listázta, hanem vegyesen. Ezek az IoT bigyók, nincs minden online folyamatosan. -

ViZion

félisten

Nem azt mondom, h égbekiáltó bajok vannak. Akkor én sem használnám.

Ami engem zavar (tehát szigorúan szubjektív, user oldali vélemény):

- a nekem felesleges, nem használt modulok eltávolítása: captive portal, DNS masq, openDNS, webproxy, VPN, IPSec, stb. Fórumokban felmerült, nem ajánlott birizgálni...

- alap block logok katasztrófa kategória. Nekem is AGH van, unbound upstream-el

- alias-ban IP range nem műXik (előzőekben sem), minden IP-t be kell pötyögni. Kopi/pészt lehetőség van, de a paste-olt cuccokra hibát ír.

- Shaper-ben nem használható alias: megint pötyögés...

- az egész UI-ra ráférne egy "rácfelvarrás": a shaper+alias cuccal kezdve. De nem ártana pár extra gomb, h egy kattra az ARP-ból vagy a leases-ből aliashoz/grouphoz lehessen adni... -

scream

veterán

Még a végén inkább elmegyek OpenWRT irányba, ezek után.

Természetesen tisztában vagyok vele, hogy nincsen tökéletes rendszer, és mint írtam is, a fő motivációm inkább csak "elvi kérdés" a Netgate üzletpolitikája miatt - nyilván nem miattam mennek majd csődbe, de legalább a lelkem nyugodtabb lesz.

-

ViZion

félisten

-

scream

veterán

válasz

Multibit

#1183

üzenetére

Multibit

#1183

üzenetére

Azért az szomorú valahol, hogy pfSense-ben (pfSense +) nincsen külön log fül a Wireguard-nak, hanem lehet a teljes sys log-ot filterezni, aztán vagy megtalálja az ember amit keresne vagy nem.

Már nagyon érik a váltás OPNsense-re (bár nyilván nem emiatt, hanem a Netgate hozzáállása miatt).

-

halisa

tag

válasz

Multibit

#1183

üzenetére

Multibit

#1183

üzenetére

Igen!

Ez van a találtam a log fájlban:

2023-11-13T07:59:04 Notice wireguard /usr/local/opnsense/scripts/Wireguard/wg-service-control.php: ROUTING: entering configure using 'opt2'

2023-11-13T07:59:04 Notice wireguard wireguard instance Opnsense_bolt (wg1) started

2023-11-13T07:59:04 Error wireguard /usr/local/opnsense/scripts/Wireguard/wg-service-control.php: The command '/sbin/route -q -n add -'inet' '192.168.254.1/32' -interface 'wg1'' returned exit code '1', the output was ''

2023-11-13T07:58:54 Notice wireguard wireguard instance Opnsense_bolt (wg1) stopped

2023-11-12T09:32:28 Notice wireguard /usr/local/opnsense/scripts/Wireguard/wg-service-control.php: ROUTING: entering configure using 'opt2'

2023-11-12T09:32:28 Notice wireguard wireguard instance Opnsense_bolt (wg1) started

2023-11-12T09:32:28 Error wireguard /usr/local/opnsense/scripts/Wireguard/wg-service-control.php: The command '/sbin/route -q -n add -'inet' '192.168.254.1/32' -interface 'wg1'' returned exit code '1', the output was ''

2023-11-12T09:32:18 Notice wireguard wireguard instance Opnsense_bolt (wg1) stopped

2023-11-12T09:32:18 Notice wireguard wireguard instance Opnsense_bolt (wg1) can not reconfigure without stopping it first. -

halisa

tag

válasz

Multibit

#1181

üzenetére

Multibit

#1181

üzenetére

A munkahelyen szoktam elérni az otthoni nas meghajtókat. Gép bekapcsolás után rendben élérek mindent, de pár perc után semelyik meghajtót nem tudom elérni. Mintha lepihenne a wireguard. Az otthoni opn felületet sem érem el. Eltelik pár másodperc és megint minden elérhető. Internet van, tudok böngészni. Zavaró mert vannak dokumentumok amiket a nasról szoktam elérni, megnyitni majd vissza menteni. Előző verziókkal nem volt semmi gond. Most próbáltam elérni a munkahelyi opnsense felületét és nehezen töltöttbe. Ha behozza akkor már minden oké.

-

Multibit

nagyúr

-

halisa

tag

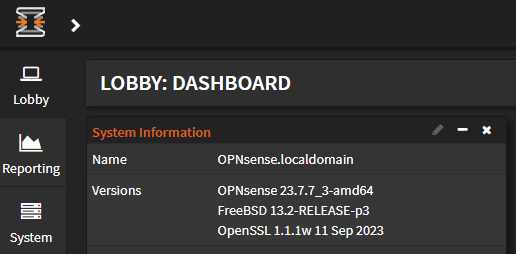

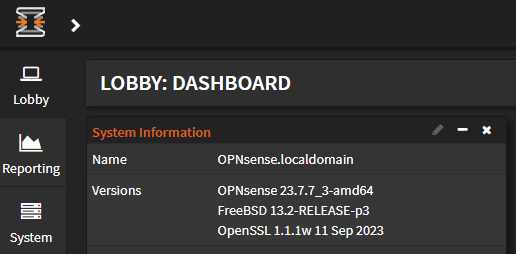

Most 23.7.8 van fent két gépen. Sajnos a wireguard vacakol nem stabil a kapcsolat.

Mintha meg meg szakadna a kapcsolat. Előző verziókkal nem volt gond. -

ViZion

félisten

Teljesen jogos érv.

Megvallom, h mikor mondták, h jön, akkor vártam pár napot, mert olvastam, h unbound-al voltak bajok és én is azt használom. Mikor jött az első patch, akkor frissítettem, hiba nélkül szerencsére. Backup is van, a sajátját kikapcsoltam, mert nekem is egyszerűbb a pár napos VM-et visszatenni, ha kell. Asszem heti 2 vagy 3 mentést készít a PVE és 3-4-et tart meg, nem is tudom, szerencsére nem sokszor kell. -

-

ViZion

félisten

Szia!

Nálam a frissítéssel sem volt para. Elvileg voltak gondok, de hamar jött pár patch.

Érdemes-e frissíteni? Megolvasod itt és itt, majd eldöntöd... Nem mondhatom, h valami látványosan jobb lett, annyira nem értek a lelkéhez. Kicsit lassan indul, talán az UI gyorsabb, pár dolgot még most is hiányolok...

Amúgy nem 22. akármid van?

...és miközben ezt írtam, meg is jött az újabb frissítés.

-

ONPSense 21.1.11 van most használatban. Lenne frissítés 23.7. valamikor augusztus környékén már próbáltam, de teljes összeomlás volt a frissítés következménye, így hál istennek a frissítés elött készült lemezképet visszaállítva maradtam a régi rendszeren.

Van tapasztalat, hogy a 23.7 hogy megy, meg lehet próbálni frissíteni? Egyáltalán érdemes? -

Multibit

nagyúr

A Zenarmornak még a free változata is nagyon hasznos. A “kifele pofázásokat” hatékonyan szűri. DNS szűréssel (NextDNS) kombinálva szinte teljesen reklámmentes vagyok. Sikerült - többek között a Zenarmornak köszönhetően is - egy elég kellemes hálózati állapotot összehozni. A mobilomat is az otthoni routeremen keresztül használom.

-

ViZion

félisten

Ha nem üzemeltetsz pl. weboldalt, akkor nem kell foglalkozni vele. Ha van olyan szolgáltatásod, amit kintről el kell érni bárkinek, akkor lehet szűrni országra, stb.

Amúgy alapból a tűzfal mindent dobni fog, ami nem egy bentről indult kérésre válaszként érkezik. Ezért felesleges további szabályokat erre hozzáadni.

De ha van a lanodnak publikus része, akkor kell szuttyogni....Zenarmort macerásnak találtam, a free-ben nem nagyon lehet állítgatni, visszatértem az unbound+AGH (csak black/whitelist van ezen) kombóra. IPS is csak a logokat növelte, nem is volt stabil anno, nem tudom, h ez változott-e.

-

tobi''

tag

Én az alábbi cikk alapján döntöttem el mit szeretnék használni, szerintem gyorsan meg lehet érteni: https://homenetworkguy.com/how-to/install-and-configure-crowdsec-on-opnsense/

Az országokat célszerű külön aliasokba szedni, pl. nálam drop_russia, drop_china, és az említett network group aliassal hozol egy fő aliast ami alatt ki tudod venni is a pipát azon ország alias alól, amit valamiért engedned kell, pl. az aliespress kezdő oldalát nem tiltja, viszont utána boltokra szűrve vannak akadások már, ilyenkor vagy átmenetileg kiveszed a pipát drop_china alól, vagy van egy böngészős proxyd vagy vpn-ed amire ráállsz ilyenkor. Nekem bár dual optikám van, de sosem torrenteznék itthoni címmel, ultra.cc van előfizum (legolcsóbb aminél már Plex is van), ahhoz van proxy is, openvpn is, de wireguard is amit pofon egyszerű beállít és nem lassú, mértem is egyet gyorsan vpn-en: [link] -

freddirty

senior tag

Crowdsec-et szerintem akkor érdemes használni ha van valami publikus nyitott portod kifelé és az azt maceráló botokat akarod tiltani.

Tehát bepróbálkozik az adott portra az alkalmazásba egy kínai bot, bedob egy rossz jelszót, a crowdsec kliens olvassa az adott alkalmazás logját, és egyből bedobja a feketelistára aminek az alias listáját a *sense rendszeres időnként frissíti (+ a crowdsec közösség IP feketelistája). Ergo 1-2 bad pw próbálkozás után már megy is banhammer. Fail2ban is hasonló csak ott nincs közösség mögötte. -

halisa

tag

A Zenarmor nekem is fent van igaz free-ben.

Egy videó alapján sikerült Aliases- be beállítani a geoip listát és bepipálni a blokkolandó országokat.

Még használom az adguardot is régen a homeassistanton futott, levettem róla a terhet.

Be van kapcsolva, be van állítva az Intrusion Detection is bár nem tudom van-e értelme!?

A CrowdSec -et felraktam nem próbáltam még! Van értelme használni? -

tobi''

tag

Okés, csak én most nem blocklistát adtam neked, hanem full államokat, amiket megtalálsz https://github.com/herrbischoff/country-ip-blocks

ipv4 mappa alatt, persze ettől lehet tiltani ezeket még, aztán ha floating alatt is tiltod, akkor onnantól pingelni se tudod majd egyiket sem.

De ha pl. felteszed a Maltrailt, az is csinál egy blocklistát, amire neked vagy külön tűzfalszabályt kell hoznod, vagy van egy Network Group Aliasod, korábban meghoztad rá a tűzfalszabályt és csak bepipálod az általa generált Aliast, mint tiltandó.

Nálam még CrowdSec van telepítve, Zenarmor, illetve vannak Unbound alatt Blocklisták, pl. az adguardé is, ha nem fontos a felület, nem kell külön telepítgetni, csak kiválasztod Services-Unbound DNS-Blocklist szekció alatt, amelyik lista neked szimpi.

Zenarmor-ra én elő is fizettem mert hasznosnak találom, vannak érdekes szűrései mobiloknál mind xiaomi mind apple irányba is, de ehhez erősebbb gép kell. Egy ryzen 5800-as procival szerelt mini pc-t rendeltem aliról 190e körüli áron, de végül valahogy annyiba se került. Proxmox szervert raktam rá, azon át fut az OPNsense, eleinte elég meleg vót a kisgép, de biosba ki tudtam kapcsolni a turbos részét, így elég hűvős és halk is, így tudja nálam 1600-1900Mbit körül lefele (az ezres netem.. olyan jól sikerült a NAT alól kivétel, hogy azóta 2000/1000 net van

Proxmox szervert raktam rá, azon át fut az OPNsense, eleinte elég meleg vót a kisgép, de biosba ki tudtam kapcsolni a turbos részét, így elég hűvős és halk is, így tudja nálam 1600-1900Mbit körül lefele (az ezres netem.. olyan jól sikerült a NAT alól kivétel, hogy azóta 2000/1000 net van  ).

).

De amiért le is írtam mindezt, hogy sokkal kevesebb próbálkozást látok a tűzfalon, amióta ezeket beállítottam/használom, persze nálad is azért fogni fogja a dolgokat, csak tudom azért idegesítő lehet, ha teletojja a logot valami. -

tobi''

tag

Ha támadásnak érzékeled akkor bár nem jutottak be én akkor is tiltanám, egyrészt Firewall-Rules-Wan alatt egy blocking rule, hogy beírod az IP címet a Source alá, másrészt nálam van egy Floating Rules is any direction-al, ott a Destination alá beírva a címet.

Amennyiben tele vagy listákkal érdemes Aliasban gondolkodni, mint pl. URL Table https://raw.githubusercontent.com/herrbischoff/country-ip-blocks/master/ipv4/cn.cidr amivel pl. teljes Kínát blokollod folyamatosan frissített listával, vagy teljes Russia https://raw.githubusercontent.com/herrbischoff/country-ip-blocks/master/ipv4/ru.cidr ,és ezeket betudod vonni egy csoport alá is ha Network Group választod Aliason belül és az új blokkalandó Aliasokat mindig csak ezen belül bepipálod, ilyenkor nyilván elég egy szabályt hoznod WAN és Floating Rules alatt és ott a Network Group Aliasod nevét megadnod, én így használom. De lehet Aliast arra is használ, ha pl. kinyitsz egy portot VPN miatt, és csinálsz egy szabályt rá, hogy csak magyar IP-ről lehessen elérni. (block invert source https://raw.githubusercontent.com/herrbischoff/country-ip-blocks/master/ipv4/hu.cidr és a VPN destination port) -

Multibit

nagyúr

eléggé megcibálja a procit. 22% cpu kihasználtságot mértem közben

Ne a bitkolbászt nézd, az csak a pillanatnyi helyzetet mutatja. Fentebb a grafikonon látod a folyamatos terhelést. A linkelt képen már nem dolgoztam VPN-en, csak a szokásos napi helyzet látszik. -

fonok87

aktív tag

Jártam már itt korábban azzal, hogy terhelésre egyszerűen megáll a rendszerem. OPNSense, Fujitsu vékonykliens, Telekom optika. A Realtek chipes NIC-et Intelesre cseréltem, azóta stabil, de én sem mértem gigabitet Speedtesten, hanem kb annyit, mint Te. A processzorod viszont jóval erősebb, konkrétan egy szálon duplaanyi számítási teljesítményt tud. Speedtest közben 45-50% CPU terhelést látok.

Ez alapján nálam nem a CPU fogja vissza a sebességet, amiből következik, hogy Nálad biztosan nem. Ami azért megnyugtató, mert már agyaltam másik vason, vagy OpenWRT-re váltáson, merthogy nemhajcsakija gigabitet. Így viszont elvethetem ezt az ötletet; nem szeretnék megint hozzányúlni az éppen csak belakott rendszerhez, és ha jól tudom, wired router +tűzfal alkalmazási területen a *sense sokkal jobb, ezért is lenne jobb megtartani ezt az OS-t.

Valószínű, hogy inkább a Speedtest.net nem teljesen megbízható, vagy nem olyan szervert ad, ami a Telekom felé tud gigabitet szolgáltatni. Az is előfordulhat, hogy egyszerűen a szolgáltató a nap legnagyobb részében ~700mbit környékére korlátozza a kapcsolatot. Ez még bőven a garantált sebesség felett van, mezei user nem vesz észre különbséget, viszont jelentősen csökkenti a terhelést a T infrastruktúráján, ha sokan használják egyszerre. -

Multibit

nagyúr

-

szjoci

őstag

Uhh köszi az infót, eddig fel sem tűnt...

1/1Gbit/s csomagom van: most futtattam egy speedtestet, tényleg eléggé megcibálja a procit. 22% cpu kihasználtságot mértem közben, előtte elenyésző volt (pár százaléknyi) a terhelés.

Új hozzászólás Aktív témák

Hirdetés

- Meta Quest 3 128gb - Garanciás 2025.10.16-ig

- Eladó! Azonnal indítható Sugar Daddy társkereső az angol piacra Készen áll a pénztermelésre

- Apple Watch Nike S6 44mm Space Gray LTE, ajándék új szíjakkal, üvegfóliával és ütésálló tokkal!

- BenQ MW523 3D DLP Projektor, 3000 ANSI lumen, 143 óra üzemidő + 2db 3D szemüveg + Ingyen posta

- 16" macbook pro m1pro.

- BESZÁMÍTÁS! GIGABYTE Aorus Elite B550M R5 5600X 32GB DDR4 512GB SSD RTX3060 12GB Asus TUF GT301 600W

- Apple iPhone 14 Pro Max 128GB, Kártyafüggetlen, 1 Év Garanciával

- REFURBISHED és ÚJ - HP USB-C/A Universal Dock G2 docking station (5TW13AA) (DisplayLink)

- Kimaxolt verzió! - 100 - Lenovo Yoga Pro 9 (16IRP8) - Intel Core i9-13905H, RTX 4070, 1TB SSD, 64GB

- Telefon szerviz helyben - Gyors javítás, akár 30 perc alatt!

Állásajánlatok

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

meglesem újra majd.

meglesem újra majd.

![;]](http://cdn.rios.hu/dl/s/v1.gif)

).

).