- HiFi műszaki szemmel - sztereó hangrendszerek

- AMD Ryzen 9 / 7 / 5 / 3 5***(X) "Zen 3" (AM4)

- SSD kibeszélő

- Modern monitorokra köthető 3dfx Voodoo kártya a fészerből

- NVIDIA GeForce RTX 3060 Ti / 3070 / 3070 Ti (GA104)

- Az Apple megszerezné a klubvilágbajnokság közvetítési jogait

- Amlogic S905, S912 processzoros készülékek

- Sony MILC fényképezőgépcsalád

- Fujifilm X

- AMD Ryzen 9 / 7 / 5 / 3 3***(X) "Zen 2" (AM4)

Hirdetés

-

iPaden is vége az App Store monopóliumának

ma Ősztől lehet alternatív alkalmazásboltból telepíteni az EU tagállamaiban.

-

Alacsony fogyasztású, 128 GB-os szervermemóriát kínál a Micron

ph Az új RDIMM TSV technológia alkalmazása nélkül éri el a címben említett tárkapacitást.

-

A franciáknak elege van abból, hogy minden gyerek mobilozik

it Vissza akarják szorítani a gyerekek és tinédzserek közösségi média- és okostelefon-használatát.

-

PROHARDVER!

TP-Link WR1043ND - N450 router

Új hozzászólás Aktív témák

-

-

xabolcs

őstag

válasz

petakpa1

#71400

üzenetére

petakpa1

#71400

üzenetére

WinSCP-vel vagy olyan szerkesztovel, amit ismersz, megkeresed az "Unsaved changes"-ben reszletezett fajlt es szerkeszted a portokat.

Holnap este meg tudom nezni, nekem is van egy 1043v1-em.

Akkor fogok tudni mondani pontosabbat.aláírás1: csocsó-vesztes vagyok, főleg a Bog és Bocha páros ellen, aláírás2: van mobilarénáskulcstartóm! :D

-

petakpa1

őstag

Hát én Ms-Dos-on kezdtem anno, aztán csak Win, így szerkesztő nekem a notepad

. Linuxban egyáltalán nem vagyok otthon. Végzettségem is közgazdász, nem ITs

. Linuxban egyáltalán nem vagyok otthon. Végzettségem is közgazdász, nem ITs  .

.

És sajnos azt sem igazán értem, hogy hol és hogyan kellene megkeresnem az Unchanged saves filet...Előre is köszi, ha ránézel majd.

[ Szerkesztve ]

"... Feltalálom a hidegfúziót oszt reszeltek az amcsiknak...":)))

-

petakpa1

őstag

Kezdem elölről:

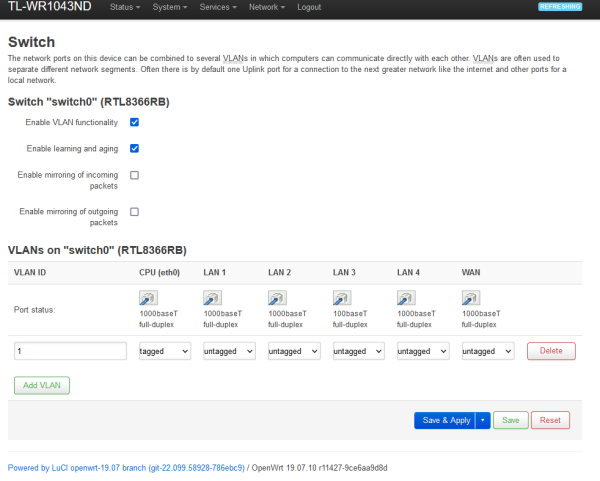

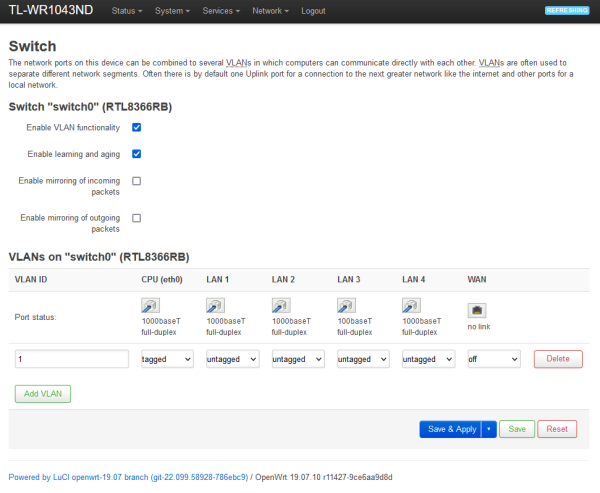

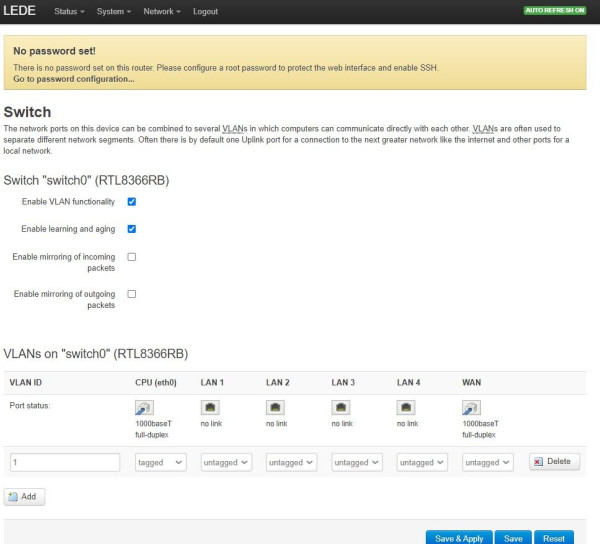

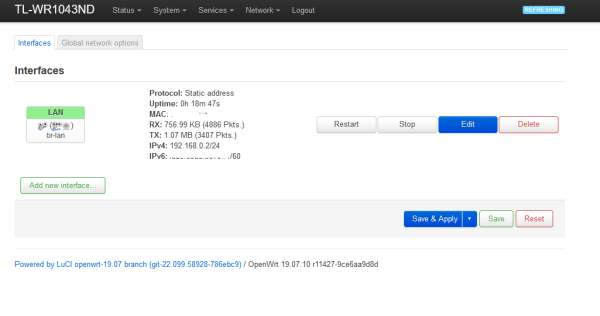

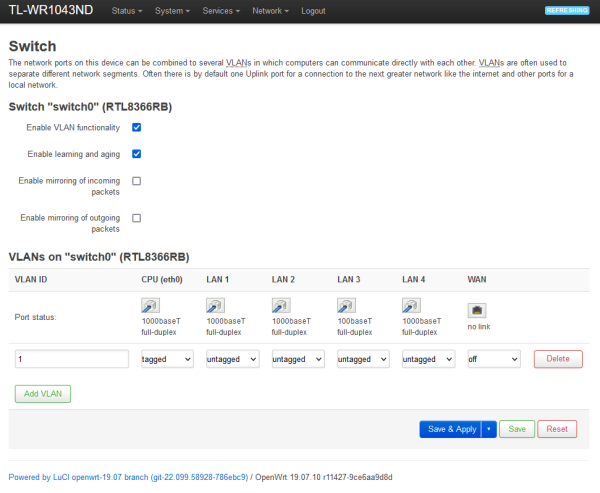

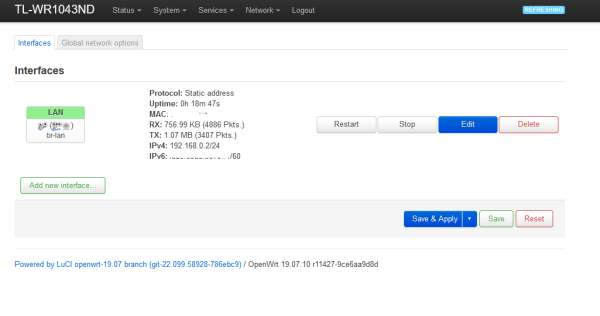

0) Eszköz reboot. Reboot után így néz ki a Switch menü:

1) Most átállítom WAN portot untagged-re, majd alul a Zöld Save gombra nyomok, ekkor ezt kapom:

3) Nem nyomok Save & Apply-ra, hanem putty-al belépek konzolon és kiadom a z Alex által fentebb javasolt parancsokat:login as: root

root@192.168.0.2's password:

BusyBox v1.30.1 () built-in shell (ash)

_______ ________ __

| |.-----.-----.-----.| | | |.----.| |_

| - || _ | -__| || | | || _|| _|

|_______|| __|_____|__|__||________||__| |____|

|__| W I R E L E S S F R E E D O M

-----------------------------------------------------

OpenWrt 19.07.10, r11427-9ce6aa9d8d

-----------------------------------------------------

root@TL-WR1043ND:~# uci commit

root@TL-WR1043ND:~# /etc/init.d/network restart

'radio0' is disabled

root@TL-WR1043ND:~#De sajnos semmi, mintha ez a parancs nem alkalmazná (Apply) az elmentet (Save) beállításokat. Továbbra is off-ban van ezt követően WAN port

@ gduck, Neked is köszi!

[ Szerkesztve ]

"... Feltalálom a hidegfúziót oszt reszeltek az amcsiknak...":)))

-

vargalex

Topikgazda

válasz

petakpa1

#71407

üzenetére

petakpa1

#71407

üzenetére

Esetleg próbáld meg a CPU-t is untaggedre tenni.

Vagy akár ki is kapcsolhatod a VLAN funkcionalitást, csak akkor a LAN interface-nál az eth0.1 helyett az eth0 eszközt kell hozzáadni.

A parancssort most hagyjuk, lehet a LuCI már máshogy intézi.Szerk.: most nézem, hogy a képernyődön éppen az látszik, hogy migrálja eth0-ra.

[ Szerkesztve ]

Alex

-

gduck

addikt

válasz

petakpa1

#71407

üzenetére

petakpa1

#71407

üzenetére

Hmm... Érdekes, nekem simán ment. Ha gondolod írjad meg pontosan melyik firmware van felrakva neked, megnézem azzal is

Szerk: megtaláltam az egyik hozzászólásodban, nézem...

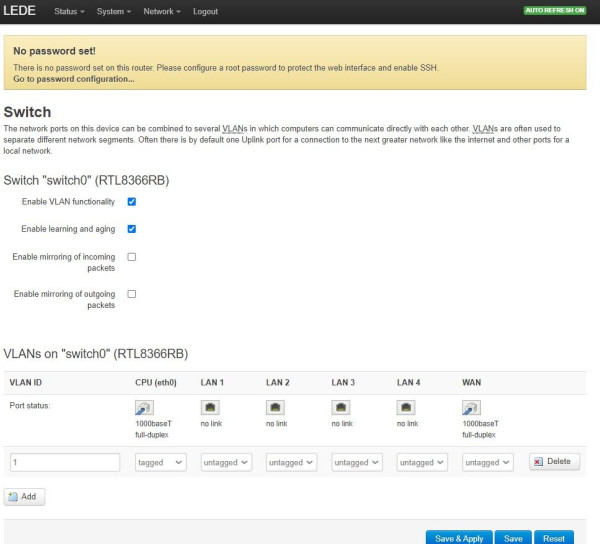

1. Átraktam a WAN portot VLAN1-ben untaggedre, majd töröltem a VLAN2-t, majd save and apply.

2. Kitöröltem a WAN és a WAN6 interacet, majd save and apply.Ahogy a képeken is látod, a WAN portra vagyok csatlakozva:

[ Szerkesztve ]

-

petakpa1

őstag

Jó reggelt mindenkinek, és köszi, hogy próbáltok segíteni.

@ Alex

Sajnos VLAN1 sorban CPU tagged-ről untagged-re állítása sem sikerül. Amikor Save&Apply-ra nyomog lefut a 90 sec-es konfiguráció, majd ismét a Failed to confirm apply within 90s, waiting for rollback üzenetet kapom. Luci ablaka lefagy böngészőben, de új tabon megnyitva Lucit ismét bejön és visszajutok oda, hogy világoskék Unsaved changes: 2 felirat van jobb felső sarokban. Érdekes, hogyha az új Luci ablakban kilépek Logouttal, majd vossza akkor jobb felülről eltűnik a két függűben lévő, Apply-ra váró módosítás.@ gduck

Ugyanazt csinálom mint Te

VLAN2 soron WAN port OFF-ra rakva majd törölve is

Interface-ek közül WAn és WAN6 már törölve

Ezek sikeresek is

Csak az a lépés van hátra, hogy VLAN1 soron próbálnám WAN portot átkapcsolni off-ről untagged-re akkor azt Save&Apply-al már nem engedi menteni.System vagy Kernel logban nem lehetne megnézni, hogy mi hibázik? Melyikben kellene keresnem?

Csinálnék egy reboot-ot, majd amikor minden biztosan elindult (várnék mondjuk 5 percet) belépnék Luciba és a Switch menüpontban átállítanám WAN portot OFF-ról untagged-re, majd Save&Apply. Nyilván nem lenne sikeres, de ezt követően megnézném a logot, hátha látszik valami.+ 1 ötlet még:

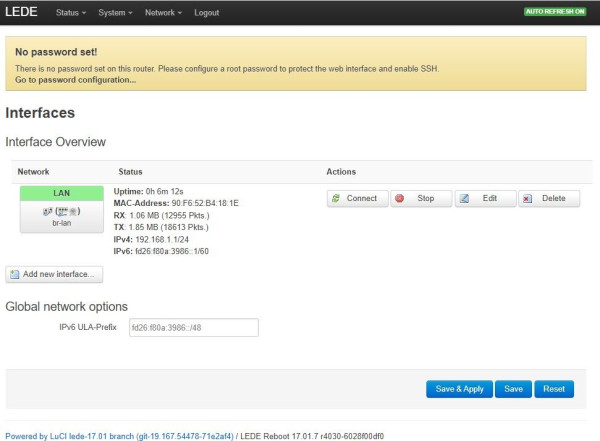

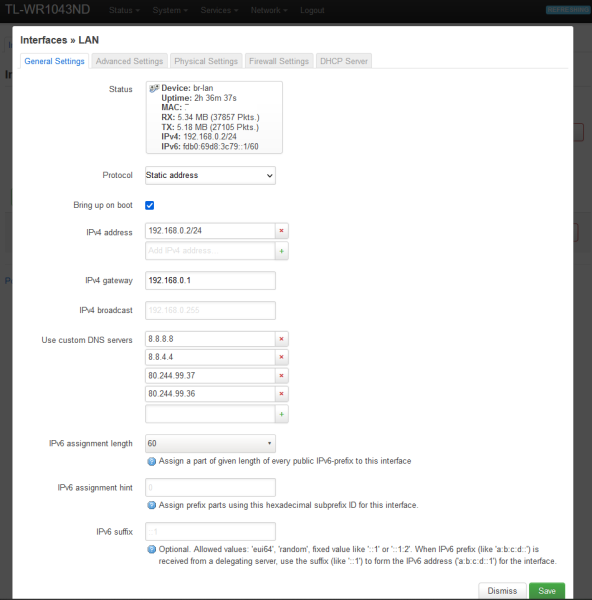

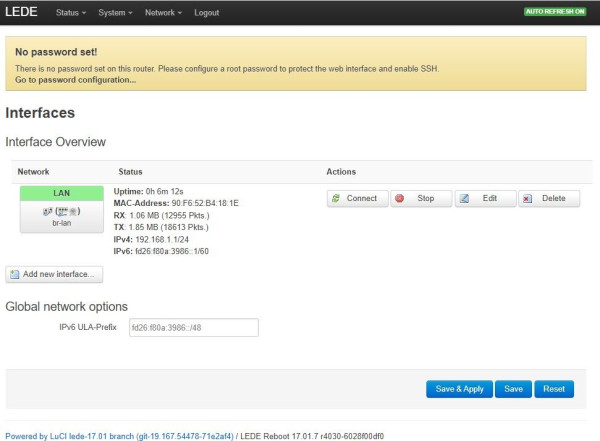

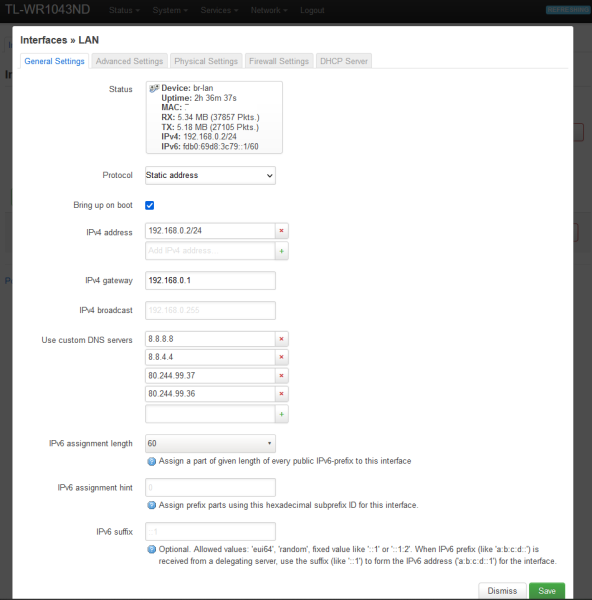

LAN Interface nekem jelenleg így néz ki:

Ez így rendben van? Switch menüpontban VLAN funkcionalitás engedélyezve van még jelenleg, annak letiltását még nem próbáltam.

Ez így rendben van? Switch menüpontban VLAN funkcionalitás engedélyezve van még jelenleg, annak letiltását még nem próbáltam.[ Szerkesztve ]

"... Feltalálom a hidegfúziót oszt reszeltek az amcsiknak...":)))

-

vargalex

Topikgazda

válasz

petakpa1

#71413

üzenetére

petakpa1

#71413

üzenetére

Szerintem csak a LuCI rollback funckiója "viccel meg" téged. Nem lehet, hogy ez az eszköz DHCP-n kap IP címet nálad és a konfiguráció módosításával új IP-t kapna, így a régin már nem lesz elérhető, ezért a LuCI rollback-el? Ha igen, akkor a VLAN config-ot SSH-n csináld meg a

/etc/config/networkfile-ban. Vagy uci parancsokkal.Alex

-

gduck

addikt

válasz

petakpa1

#71413

üzenetére

petakpa1

#71413

üzenetére

1. LAN-on FIX IP legyen!

2. NEM azt csinálod, amit én!

Ezek kívül ne babrájl semmit, VLAN2-ben se kell off-ra állítani a WAN portot, egyszerűen csak törölni kell ez egész sort!

1. lépés: VLAN1-ben WAN port untaggedre állítása

2. lépés: VLAN2 törlése

3. MENTÉS!4. lépés: WAN és WAN6 interface törlése

5. lépés: MENTÉS!

[ Szerkesztve ]

-

petakpa1

őstag

Sziasztok!

Én úgy gondolom LAN-on FIX ip címe van az eszköznek, íme a LAN interfacem beállításai:

DHCP-n nem is kaphatna az eszköz IP címet, mert Vodafone HGW-ben le van tiltva a DHCP server, csak ezen az eszközön fut DHCP server a LAN-omban.@ Alex

Megpróbálnám Putty-on keresztül konzolból akkor a VLAN1-en off-ról untagged-re állítani WAN portot, de ehhez kellene egy kis segítség még. Pontosan milyen parancsokat kellene konzolba bevinnem.

Ha konzolból sikerül, akkor gondolom tényleg az általad tippelt Luci rollback funkcióval van a bibi...@ gduck:

Legelső nekifutásra valóban abban a sorrendben próbáltzam amit Te írsz, de az első lépésedet nem hajtotta végre. Ezt követően a Te 2. és 4. lépésedet mentéssel együtt sikeresn végrehajtottam. Most jönne a te 1. lépsed de az nem megy se a Te sorrendedben, se úgy, hogy előbb a Te 2. és 4. lépésed már végre van hajtva.Igazából az általad javasolt 1. lépést (VLAN1 soron WAN port off-ról untagged-re kapcsolása) nem tudom elmenteni és alkalmazni Save&Apply funckióval

.

. "... Feltalálom a hidegfúziót oszt reszeltek az amcsiknak...":)))

-

-

petakpa1

őstag

válasz

vargalex

#71417

üzenetére

vargalex

#71417

üzenetére

Köszi Alex!!!

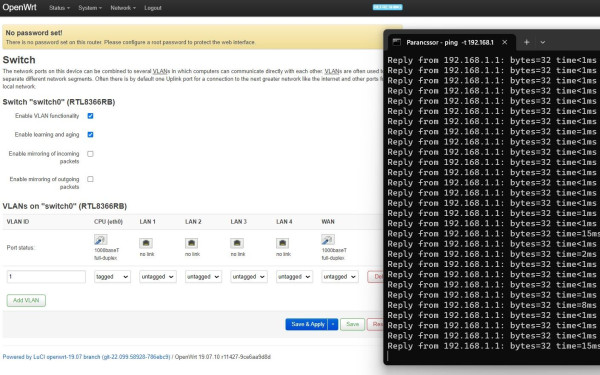

Az alábbi 3 parancs konzolból való kiadásával úgy tűnik sikerült

.

.Mikor ezt követően böngészőből beléptem Luciba, már WAN port is untagged volt

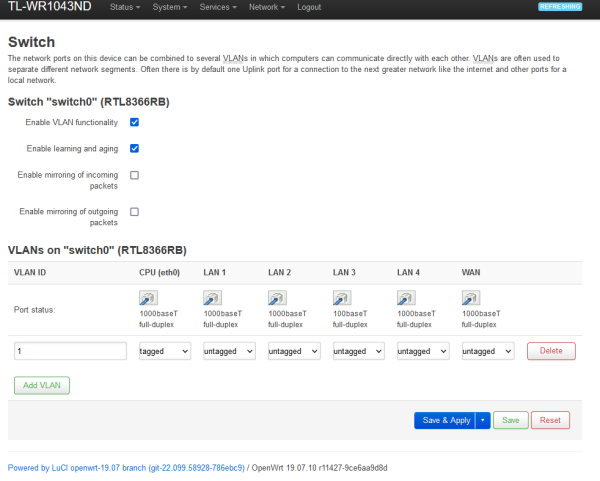

Így néz ki most Switch menü:

Továbbá WAN portba (azaz mostmár 5. LAN portomba) dugott laptop is rendben látja a belső hálómon lévő eszközöket, pont ami a cél volt.Kérdésem az lenne, hogy ez a mostani beállítás az eszköz (1043ND) újraindítása után is megmarad?

Ezt azért kérdezem, mert fenti 3 restart parancs miatt a Local Startupban szereplő ip neigh replace 192.168.0.101 lladdr aa:bb:cc:dd:ee: nud permanent dev br-lan parancs szerintem most érvényét vesztette, de ez nekem mindenképp kell ahhoz, hogy a 101-es ip címen lévő PC-mre mindenkor működjön a WOL.Célom az lenne tehát, hogy WAN port router reboot után is LAN portként szolgáljon, és a fenti ip neigh parancs is minden rebbot után érvvényben legyen.

Mindjárt kipróbálok egy reboot-ot me meglátjuk mi történik?

"... Feltalálom a hidegfúziót oszt reszeltek az amcsiknak...":)))

-

petakpa1

őstag

válasz

petakpa1

#71418

üzenetére

petakpa1

#71418

üzenetére

Úgy tűnik igen

Reboot után is megmaradt WAN port untagged állapotban VLAN1 soron és ip neigh parancsi is lefutott, azaz 192.168.0.101 ip cím bérlete permanent.Megint jól megközdöttem openwrt konfiggal, de végül sikerült. Nagyon köszönöm mindenkinek a segítséget, elsősorban Vargalex Mesternek természetesen!

"... Feltalálom a hidegfúziót oszt reszeltek az amcsiknak...":)))

-

petakpa1

őstag

Legelső próbálkozásom pontosan úgy történt, hogy Te 1. és 2. lépéseidbeli beállításokat végrehajtottam, majd ez után nyomtam csak rá a Save&Apply-ra, de már ez sem volt sikeres. Ezután kezdtem el lépésenkánt végrehajtani, és ekkor derült ki, hogy te 2. ás 4. lépésedet simán végrehajtja, de az elsőt nem.

Mivel konzolból sikerült megcsinálni az volt a hiba amit Alex eleve is gyanított: a Luci rollback funkciója valahogyan összeakad az 1. lépés Mentés és alkalmazásával.

@ Alex még1x köszi a kitartó segítséget!

"... Feltalálom a hidegfúziót oszt reszeltek az amcsiknak...":)))

-

grizlisandor

addikt

válasz

andrisbandi

#71051

üzenetére

andrisbandi

#71051

üzenetére

Köszi, egy V4 újraélesztéséhez a segítséget!

-

gr8tjoey

tag

Van valami exploit a mi routerünkön futó openwrt-re?

2db 1043 V2 és V3 fut 8080-as porttal nyitva az Internet felé, komplex jelszó, és mind a kettőt feltörték. Root jelszót cseréltek, nem férek hozzá sehogyse, a szolgáltatások mennek (DLNA, transmission, samba), most keresgetek vírust a HDD-ken.

Más tapasztalt ilyet?

------((-----))------

-

xabolcs

őstag

válasz

gr8tjoey

#71425

üzenetére

gr8tjoey

#71425

üzenetére

Ha kelloen regi, akkor persze! Mikori verzio?

Ugye titkositott volt a 8080-as port? Tedd at masikra, illetve probalj valami IP szurest ratenni, hogy kitudjahonnan kapcsolodni se tudjanak, nemhogy belepni.

aláírás1: csocsó-vesztes vagyok, főleg a Bog és Bocha páros ellen, aláírás2: van mobilarénáskulcstartóm! :D

-

gr8tjoey

tag

válasz

xabolcs

#71427

üzenetére

xabolcs

#71427

üzenetére

Egyben válaszolok:

Verzió: suste/headless@OpenWrt@0.8.1 Barrier Breaker 14.07 - kellően régi

Nem volt titkosított a 8080, és kizárt a belső támadás.

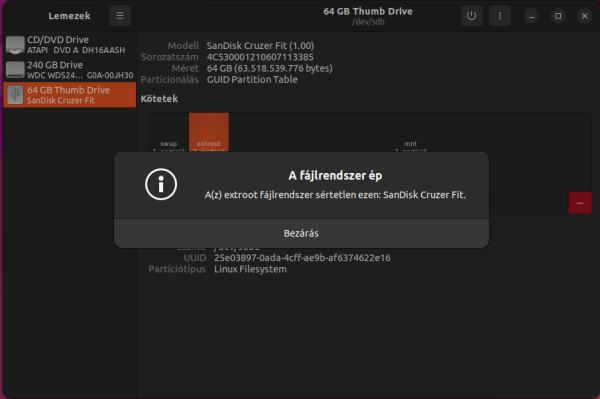

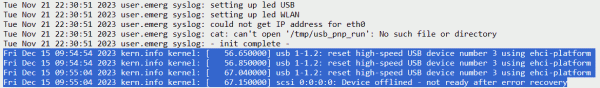

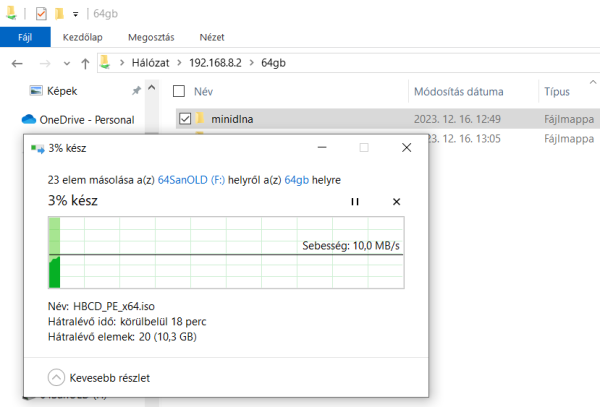

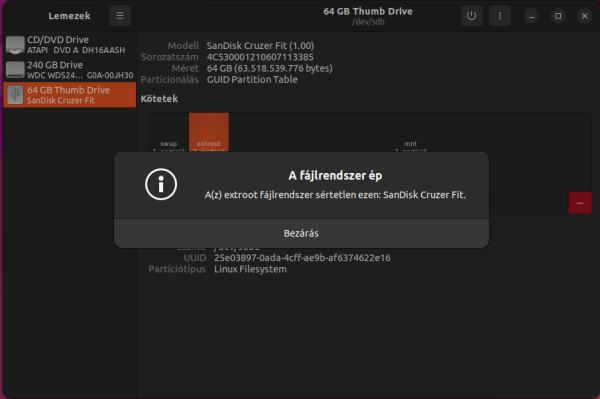

Próbáltam egyébként failsafe-ben elérni a routert, pingre válaszolt, de semmi mást nem tudtam csinálni vele, ssh nem futott, a tudományom itt véget ért.Most olyan bajom van, hogy 2db USB-s eszköz volt rácsatlakozva, és reset-eltem a routert. Az egyiket (64GB) felismerte, de a csatolási pontokat hiába próbáltam visszacsinálni, nem volt se extroot se swap. Lementettem, leformáztam a routeren, most minden ok, de ugyanez a helyzet egy nagy külső HDD-vel is. Linux alatt látom, sértetlen, de a routerre feldugva nem látszik filerendszer. Itt akadtam el.

Apropó, találtam egy 2021-es mentést, azt visszatöltve rossz lett a helyzet, csatolási pontok ugrottak, szolgáltatások egy része visszajött. Lehet ezt valahogy darabonként feltöltögetni?

Utálom, hogy ennyire nem értek hozzá

------((-----))------

-

vargalex

Topikgazda

válasz

gr8tjoey

#71428

üzenetére

gr8tjoey

#71428

üzenetére

A 14.07 emlékeim szerint failsafe módban (illetve telepítés után jelszó beállítása nélkül) telneten érhető el, nem SSH-n.

Ha extroot-od volt, akkor azt a flash-ban lévő fstab-ban be kellett volna állítanod és minden ment volna tovább.

De alapvetően a 14.07-ben biztos volt már valami sérülékenység, amit ki tudtak használni. Arra nem válaszoltál, hogy a 8080-on a LuCI, vagy pl. suste-ék saját felülete, vagy általad írt saját felület volt kiengedve.Alex

-

gr8tjoey

tag

válasz

vargalex

#71429

üzenetére

vargalex

#71429

üzenetére

LuCI volt/van rajta a 8080-on.

"Ha extroot-od volt, akkor azt a flash-ban lévő fstab-ban be kellett volna állítanod és minden ment volna tovább." - ezt nem tudom értelmezni, de már mindegy is, mert reseteltem a routert. Most az lenne az érdekes, hogy a nagy HDD-t hogyan tudnám visszanyerni------((-----))------

-

gr8tjoey

tag

válasz

vargalex

#71429

üzenetére

vargalex

#71429

üzenetére

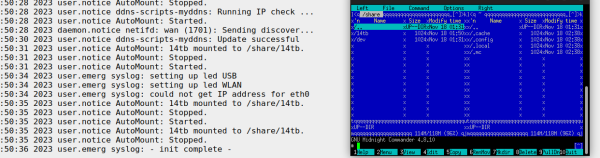

Ezt látom a logban, és /share/14tb alatt üres filerendszer jön fel. Linux alatt látszik. Gondolom valami egyszerű dolog lesz ez, de nem vágom a mi a nyűgje.

Sat Nov 18 01:50:10 2023 user.notice AutoMount: 14tb mounted to /share/14tb.

Sat Nov 18 01:50:10 2023 user.notice AutoMount: Stopped.

Sat Nov 18 01:50:10 2023 user.err syslog: /dev/sda2 is already mounted

Sat Nov 18 01:50:10 2023 user.notice AutoMount: Started.

Sat Nov 18 01:50:11 2023 user.notice AutoMount: 14tb mounted to /share/14tb.

Sat Nov 18 01:50:11 2023 user.notice AutoMount: Stopped.

Sat Nov 18 01:50:11 2023 user.err syslog: /dev/sda3 is already mounted

Sat Nov 18 01:50:11 2023 user.notice AutoMount: Started.

Sat Nov 18 01:50:12 2023 user.emerg syslog: 'radio0' is disabled

Sat Nov 18 01:50:12 2023 user.emerg syslog: 'radio0' is disabled

Sat Nov 18 01:50:13 2023 user.emerg syslog: this file has been obseleted. please call "/sbin/block mount" directly

Sat Nov 18 01:50:13 2023 user.notice AutoMount: 14tb mounted to /share/14tb.

Sat Nov 18 01:50:13 2023 user.notice AutoMount: Stopped.

Sat Nov 18 01:50:13 2023 user.notice AutoMount: Started.

Sat Nov 18 01:50:14 2023 user.err syslog: /dev/sda2 is already mounted

Sat Nov 18 01:50:14 2023 user.err syslog: /dev/sda3 is already mounted

Sat Nov 18 01:50:14 2023 user.emerg syslog: block: /dev/sda2 is already mounted

Sat Nov 18 01:50:14 2023 user.emerg syslog: block: /dev/sda3 is already mounted

Sat Nov 18 01:50:14 2023 user.notice AutoMount: Started.

Sat Nov 18 01:50:15 2023 user.emerg syslog: mount: bad address '/dev/sdb'

Sat Nov 18 01:50:15 2023 user.notice AutoMount: 14tb mounted to /share/14tb.

Sat Nov 18 01:50:15 2023 user.notice AutoMount: 14tb mounted to /share/14tb.

Sat Nov 18 01:50:15 2023 user.notice AutoMount: Stopped.

Sat Nov 18 01:50:15 2023 user.notice AutoMount: Stopped.

Sat Nov 18 01:50:15 2023 user.notice AutoMount: Started.

Sat Nov 18 01:50:17 2023 authpriv.info dropbear[1645]: Not backgrounding

Sat Nov 18 01:50:17 2023 user.notice AutoMount: 14tb mounted to /share/14tb.

Sat Nov 18 01:50:17 2023 user.notice AutoMount: Stopped.

Sat Nov 18 01:50:17 2023 kern.info kernel: [ 30.750000] eth1: link up (1000Mbps/Full duplex)fgsdfg------((-----))------

-

gr8tjoey

tag

válasz

vargalex

#71432

üzenetére

vargalex

#71432

üzenetére

Suste saját oldalán van egy debug, talán az közelebb visz

+ amn=AutoMount

+ logger -t AutoMount Started.

+ [ -f /etc/config/automount ]

+ . /etc/config/automount

+ mnt_label=mnt

+ am=Enabled

+ as=Enabled

+ atr=Enabled

+ adlna=Enabled

+ share_dir=/share

+ mnt_dir=/mnt

+ egrep -o /dev/sd.. /proc/mounts /proc/swaps

+ cut -d: -f2-

+ tr \n |

+ sed s/|$//

+ current=/dev/sda2|/dev/sda3|/dev/sda1

+ [ /dev/sda2|/dev/sda3|/dev/sda1 ]

+ + egrepgrep -v /dev/sd.. /dev/sda2|/dev/sda3|/dev/sda1

+ blkid

+ blkids=/dev/sdb: LABEL="14tb" UUID="964e2b2b-4d4e-4306-85a9-82bd32b3abde" TYPE="ext4"

+ tr -d '"

+ sed s|.*dir ||

+ grep download_dir /etc/config/transmission

+ DL_dir=/mnt/download

+ tr -d "'

+ sed s|.*dir ..,||;s|.*dir .||

+ grep media_dir /etc/config/minidlna

+ DLNA_dir=/mnt/download

/share

+ [ Enabled != Enabled -a Enabled != Enabled ]

+ echo run

+ [ /share != / ]

+ ls /share

+ sed s/|$//

+ tr \n |

+ sed s|.*/share/||;s| type.*||

+ grep /share

+ mount

+ egrep -v

+ + echoegrep -o/dev/sdb: LABEL="14tb" UUID="964e2b2b-4d4e-4306-85a9-82bd32b3abde" TYPE="ext4" /dev/sd..

+ + + echogrepsed /dev/sdb:.*LABEL s/.* LABEL=.//;s/" .*//

/dev/sdb: LABEL="14tb" UUID="964e2b2b-4d4e-4306-85a9-82bd32b3abde" TYPE="ext4"

+ label=14tb

+ echo /dev/sdb: LABEL="14tb" UUID="964e2b2b-4d4e-4306-85a9-82bd32b3abde" TYPE="ext4"

+ grep /dev/sdb:.*TYPE

+ sed s/.* TYPE=.//;s/" .*//

+ type=ext4

+ + grepsed /dev/sdb:.*UUID s/.* UUID=.//;s/" .*//

+ echo /dev/sdb: LABEL="14tb" UUID="964e2b2b-4d4e-4306-85a9-82bd32b3abde" TYPE="ext4"

+ uuid=964e2b2b-4d4e-4306-85a9-82bd32b3abde

+ [ ext4 != swap -a Enabled = Enabled ]

+ [ ext4 = ntfs ]

+ grep /dev/sdb:

+ mount

+ [ ! ]

+ grep -w /mnt

+ mount

+ [ 14tb = mnt -a ! /dev/sda3 on /mnt type ext4 (rw,relatime,data=ordered) -a mnt ]

+ + grepgrep -vw 14tb /mnt

+ mount

+ [ ! -a 14tb ]

+ mkdir -p /share/14tb

+ mount /dev/sdb: /share/14tb

mount: bad address '/dev/sdb'

+ logger -t AutoMount 14tb mounted to /share/14tb.

+ [ ]

+ echo stop

+ [ /dev/sdb: LABEL="14tb" UUID="964e2b2b-4d4e-4306-85a9-82bd32b3abde" TYPE="ext4" ]

+ [ -f /tmp/pnp_dlna -o -f /tmp/pnp_tr ]

+ logger -t AutoMount Stopped.------((-----))------

-

gr8tjoey

tag

válasz

gr8tjoey

#71434

üzenetére

gr8tjoey

#71434

üzenetére

Update: kikapcsoltam az automount-ot, megcsináltam kézzel, és most működik.

Közben találtam service backupokat is 2020-ból, feltettem, de nem segített. Kézzel beírva az fstab-ba minden ok. Nem értem, ezelőtt ez szépen működött, de most nem.

Mindegy, valamennyire kiokosodtam a témából, most működik.------((-----))------

-

gr8tjoey

tag

A konfigban látszólag nincs hiba, az élmény mégis az, hogy össze-vissza történnek meg a mountok. Én 4 partíciót használok (ezek a labelek is, és a formázóval készültek

SDA

1 swap

2 extroot - ext4

3 mnt - ext4

SDB 14tb - ext4Ha automount bekapcsolva, akkor az extroot-ot /dev/sda2 /mnt/sda2-be rakja akármit csinálok. Így néz ki az mnt:

Ha kikapcsolom az automount-ot akkor működ(ött) 1 teljes napig amikor összeborult az egész megint - lefagyott a router. Újraindításkor az SDA2 nem látszott, de a drive-ot ubuntu alatt megvizsgálva nem volt hiba. Routerbe vissza az van, hogy semmilyen módon nem tudom a gyökér file-rendszerhez csatolni. Visszatöltöttem service backupot 2020-ból, és automount backup-ot is, ezzel sikerült a formázós felületet tönkreteni, nem történik semmi, ha formázni akarok. Most fogom újra elölről kezdeni, factory reset, és meglátjuk. Nem tudom hol a hiba, 2 drive-val is ez a probléma, nem jövök rá mit basztam el...

------((-----))------

-

gr8tjoey

tag

válasz

gr8tjoey

#71437

üzenetére

gr8tjoey

#71437

üzenetére

Látom mindenki atom izgul mi lett a végeredmény, úgyhogy leírom

- factory reset

- saját backup visszatöltése

- legutolsó service backup visszatöltése

- SDA formázása 3 partícióra a formázóban, így lett swap, extroot, mnt

- SDB rádugása, így lett share/sdb

Most minden működik mint előtte, amit nem értek, hogy egy már létező sda extrootot miért nem tudtam felcsatolni csak vért hányva, aztán miért omlott össze a rendszer. A partíció típusa rendben volt, hiba nem volt rajta se logikai se fizikai... Így újraformázva, felcsatolva minden ok.***apropó, az újabb/kibővítettebb transmission gui-t hogy lehet feltölteni a routerre? Ami úgy néz ki kb mint a transmission remote windows vagy linux alatt

[ Szerkesztve ]

------((-----))------

-

gr8tjoey

tag

válasz

vargalex

#71439

üzenetére

vargalex

#71439

üzenetére

Eddig bírta a routerem megint.. Reggel kaptam egy mailt, hogy túl gyakran frissíti az ip címet a ddns, és hogy csökkentsem. WTF?

Próbáltam elérni, Luci nem válaszol, pingelni lehet, DLNA nem elérhető.

Újraindítás, nincs extroot... Azt írja (nem pontosan idézem) az SDA device javítása nem lehetséges ezért offline-ba kerül. Bedugtam ubuntuba, nincs rajta hiba. Az utóbbi eset óta cseréltem pendrive-ot, de a régi is hibátlan blokk szinten is, meg ez is.

Ez mi? Táp probléma?

------((-----))------

-

-

-

Gézengúz

addikt

Kaptam egy V2-es 1043Nd-t, 19.07 openwrt-vel, valakinek van kéznél egy vágott gyári, amivel vissza tudom állítani gyárira?

Köszi!!

-

vargalex

Topikgazda

-

Gézengúz

addikt

A 1043ND V2 wifi része nem a legacélosabb. Router mellett sem tudom kimaxolni az egycsatornás telónál elérhető 50/50-et. 35/40 kb.

Lusta vagyok az összes kondit kicserélni.

Esetleg tudjuk melyik kondik felelnek a wifi részlegért? -

vargalex

Topikgazda

válasz

Gézengúz

#71451

üzenetére

Gézengúz

#71451

üzenetére

Pedig angol oldalt tudok linkelni.

De csak az ott leírt dd parancsot kell futtatni, ami a bootloadert tartalmazó gyári firmware-ból levágja a bootloadert és a header-t, így feltehető OpenWrt-re.Alex

-

eladohardver

őstag

válasz

vargalex

#71454

üzenetére

vargalex

#71454

üzenetére

Üdv! Az lenne a kérdés hd-idle felmegyen e a routerra, és ha igen, akkor hogyan is...?

Nem kell h folyamat pörögjön a hdd amit majd rákötnék... Open-wrt, mellett persze...

Másik gondolat.... Esetleg Syncthing felmegy?[ Szerkesztve ]

¯¯̿̿¯̿̿'̿̿̿̿̿̿̿'̿̿'̿̿̿̿̿'̿̿̿)͇̿̿)̿̿̿̿ '̿̿̿̿̿̿\̵͇̿̿\=(•̪̀●́)=o/̵͇̿̿/'̿̿ ̿ ̿̿ Battlelog: Rohambili ¤

-

vargalex

Topikgazda

válasz

eladohardver

#71455

üzenetére

eladohardver

#71455

üzenetére

Természetesen, van

hd-idle, sőt van hozzá webes felület is:luci-app-hd-idlea repo-ban.Synchtingszintén a repo-ból telepíthető.Alex

-

-

vargalex

Topikgazda

válasz

eladohardver

#71457

üzenetére

eladohardver

#71457

üzenetére

Mi a probléma? Ez egy ekkora csomag, nyilván 1043ND esetén extroot szükséges a telepítéshez.

Alex

-

letto

csendes tag

1043ND V1-re melyik openwrt verziót ajánljátok felrakni?

Itt most a 17.xx vagy ennél magasabb verziókra gondolok? -

mitibi

csendes tag

Van egy Tplink WDR3600-as routerem amelyben évekkel ezelőtt lecseréltem a gyári cuccost OpenWrt - vargalex build ver. 1.1.7-re.

A héten váltottam internetet, Telekomosra.

A mostani felállás szerint úgy szeretném megoldani, hogy a Telekomos routert csatlakoztassam a Tp linkel és onnan a pc-t, azzal a szándékkal, hogy a régi wifi hálózat megmaradjon és ne kelljen minden eszközömet átállítani a telekomosra, ha jól gondolom swtch üzemmódra kellene állítani.

Ami lehet fontos lehet még: Telekomosra routerbe lépve, ha nincs bekötve a tplink, a pc-m 192.168.1.184 IP-t kapja, ha rajta van a router ő a 192.168.1.65-öt.

Bocsánat az esetleg nem IT fogalmazásért.Nem akarok butaságot csinálni inkább előtte kérdezek, tudna valaki segíteni?

Köszönöm. -

mitibi

csendes tag

válasz

eladohardver

#71463

üzenetére

eladohardver

#71463

üzenetére

Köszönöm.

-

gr8tjoey

tag

-

gr8tjoey

tag

válasz

petakpa1

#71468

üzenetére

petakpa1

#71468

üzenetére

Nem tudsz belépni, nem működik a jelszó. Később a szolgáltatások is leállnak (dlna, ftp). Ez a recovery dolog valahogy nem jött össze, "connection refused" errorral. Nem is görcsöltünk vele sokat, reseteltük, és ment vissza a backup. Megint úgy jártam, hogy a csatolások elromlottak, de már nem hatott meg, számítottam rá

------((-----))------

-

gr8tjoey

tag

válasz

petakpa1

#71470

üzenetére

petakpa1

#71470

üzenetére

Az. Sajnos, vagy szerencsére mindkét router fix ip-n lóg, így ha megtalálják a botok addig ütik amíg csak el nem fáradnak. A jelszavak nem kerültek ki, és mégis.

Gondolkozom, hogy ezt megcsinálom LUCI-ra is, nem tudom működne-e. Még régen mentettem le, ha egyszer szükség lenne rá.# This file is interpreted as shell script.

# Put your custom iptables rules here, they will

# be executed with each firewall (re-)start.

BRUTEFORCE_PROTECTION_START=3

BRUTEFORCE_DROPPORT=55555

PROTO=tcp

ROUTERIP=$(uci get network.lan.ipaddr)

########################################

#SSH Brute Force protection on port 2222

PROTECTEDPORT=2222

SERVICEPORT=22

SERVICE=SSH

echo Enabling Brute Force protection for $SERVICE on port $PROTECTEDPORT

iptables --table nat -I zone_wan_prerouting -p $PROTO --dport $PROTECTEDPORT -m state --state NEW -m recent --set --name $SERVICE -j DNAT --to-destination $ROUTERIP:$SERVICEPORT

iptables --table nat -I zone_wan_prerouting -p $PROTO --dport $PROTECTEDPORT -m state --state NEW -m recent --update --seconds 60 --hitcount $BRUTEFORCE_PROTECTION_START --name $SERVICE -j DNAT --to-destination $ROUTERIP:$BRUTEFORCE_DROPPORT

iptables --table nat -I zone_wan_prerouting -p $PROTO --dport $PROTECTEDPORT -m state --state NEW -m recent --rcheck --seconds 60 --hitcount $BRUTEFORCE_PROTECTION_START --name $SERVICE -j LOG --log-prefix "BruteForce-${SERVICE} "

########################################

########################################

#FTP Brute Force protection on port 2221

PROTECTEDPORT=2221

SERVICEPORT=21

SERVICE=FTP

echo Enabling Brute Force protection for $SERVICE on port $PROTECTEDPORT

iptables --table nat -I zone_wan_prerouting -p $PROTO --dport $PROTECTEDPORT -m state --state NEW -m recent --set --name $SERVICE -j DNAT --to-destination $ROUTERIP:$SERVICEPORT

iptables --table nat -I zone_wan_prerouting -p $PROTO --dport $PROTECTEDPORT -m state --state NEW -m recent --update --seconds 60 --hitcount $BRUTEFORCE_PROTECTION_START --name $SERVICE -j DNAT --to-destination $ROUTERIP:$BRUTEFORCE_DROPPORT

iptables --table nat -I zone_wan_prerouting -p $PROTO --dport $PROTECTEDPORT -m state --state NEW -m recent --rcheck --seconds 60 --hitcount $BRUTEFORCE_PROTECTION_START --name $SERVICE -j LOG --log-prefix "BruteForce-${SERVICE} "

########################################

########################################

#Block URL on certain time for specified IP

#

#URL_STRING=facebook.com

#LOCAL_IP=192.168.1.188

#TIME_START=10:00

#TIME_END=16:00

#

#echo Blocking $URL_STRING from $LOCAL_IP at time interval $TIME_START - $TIME_END

#iptables -I FORWARD -s $LOCAL_IP -m string --string $URL_STRING --algo bm -m time --weekdays Mon,Tue,Wed,Thu,Fri --timestart $TIME_START --timestop $TIME_END -j DROP

########################################------((-----))------

-

vargalex

Topikgazda

válasz

gr8tjoey

#71471

üzenetére

gr8tjoey

#71471

üzenetére

Természetesen működik bármilyen portra.

A recovery-hez (ami alatt szerintem a failsafe-ra gondolsz): ha a Suste build-jét használod, ott failsafe módban még telneten érhető el az eszköz, nem ssh-n... De ez le is van írva a wiki oldalon: "Note that modern OpenWrt always uses SSH, but early OpenWrt releases (15.05 and before) offered a telnet connection in this state but no SSH.".

A Suste build pedig Barrier Breaker, azaz 14.07.[ Szerkesztve ]

Alex

Új hozzászólás Aktív témák

- Apple iPhone 12 Pro Max, Pacific Blue, 128Gb, független 86% akku

- Szuper Akció:Igényeseknek-Exkluziv-12Genes-Core i7-Dell Latitude 5430-Harmad áron-garival!!!

- Western Digital 6TB NasWare 3.0 WD60EFRX-68l0bn1 keveset használt eladó.

- ÚJ Under Armour HOVR Machina 2 futócipő,sportcipő 44-es méretben eladó

- Teljes Playstation VR szett PS5 adapterrel

Állásajánlatok

Cég: Ozeki Kft.

Város: Debrecen

Cég: Promenade Publishing House Kft.

Város: Budapest

. Linuxban egyáltalán nem vagyok otthon. Végzettségem is közgazdász, nem ITs

. Linuxban egyáltalán nem vagyok otthon. Végzettségem is közgazdász, nem ITs

Ez így rendben van? Switch menüpontban VLAN funkcionalitás engedélyezve van még jelenleg, annak letiltását még nem próbáltam.

Ez így rendben van? Switch menüpontban VLAN funkcionalitás engedélyezve van még jelenleg, annak letiltását még nem próbáltam.

.

.